TRT14 (RO e AC) – Prova Comentada de TI (Redes e Segurança) – Técnico Judiciário

TRT14 (RO e AC) – 2016 – Prova Comentada de Tecnologia da Informação TI Técnico Judiciário – Suporte em TI

Olá Pessoal. Como estão? Vamos tecer alguns comentários a respeito da prova em tela no que tange às disciplinas de Redes e Segurança.

Item 24. O protocolo padrão da indústria, com base em TCP/IP, especialmente projetado para fazer backup em um ambiente Network

Attached Storage – NAS é o

(A) BGP.

(B) NDMP.

(C) EIGRP.

(D) RIP.

(E) OSPF.

Comentários

Temos aqui uma questão com um tópico novo, que é o padrão NDMP, que, provavelmente, muitos desconhecem. Entretanto, a banca nos ajudo ao colocar apenas protocolos de roteamento nas demais opções, o que nos possibilita resolver a questão por eliminação.

Para complementar o aprendizado, um dos grande fabricantes de soluções de storage (NETAPP) nos traz uma definição a respeito do NDMP:

“O NDMP oferece um padrão aberto para backup baseado em rede de storage conectado à rede. O protocolo permite que fornecedores de aplicativos utilizem um conjunto padrão de comandos para backup e restauração de servidores de arquivos sem ter de executar uma grande quantidade de codificação para diferentes produtos. Da perspectiva do cliente, o NDMP permite que a proteção dos dados de storage NAS ocorra com mais rapidez e eficiência, pois os dados são gravados diretamente no storage em fita, em vez de passar pelo servidor de backup.”

Nesse sentido, entendo que não caiba recurso na questão.

Gabarito Preliminar: B

Item 25. Sobre um endereço IPv4 classe C cuja máscara é 255.255.255.192, é correto afirmar:

(A) Trata-se de uma rede /25, que permitirá a criação de até 14 sub-redes com 14 hosts cada.

(B) Serão usados 26 bits para a rede e 6 bits para os hosts, no caso da criação de sub-redes.

(C) O endereço IP é /30, permitindo criar até 6 sub-redes com 30 hosts cada.

(D) Dos 32 bits disponíveis, 26 poderão ser utilizados para criar até 64 sub-redes.

(E) O endereço IP é /28, permitindo criar sub-redes de Classe C com até 14 hosts cada.

Comentários:

Questão bem tranquila certo pessoal? Sabemos que a máscara 255.255.255.0 nos leva a um /24. Analisando o último octeto, temos o número 192, que corresponde a 128 + 64, ou seja, apenas os dois bits mais significativos do último octeto. Portanto, teríamos 24 + 2 = 26 bits para endereçamento de rede, restando apenas 6 bits para endereçamento de hosts.

Novamente, não vejo possibilidade de recurso nessa questão.

Gabarito Preliminar: B

Item 27. Com estes dados podem-se identificar e corrigir falhas da estratégia de segurança. Ao definir o que será registrado, é preciso

considerar que quantidades enormes de registros podem ser inviáveis de serem monitoradas. Para auxiliar a gerência de segurança

na árdua tarefa de análise, podem ser previamente definidas trilhas de auditoria mais simples e utilizados softwares especializados

disponíveis no mercado, específicos para cada sistema operacional.

O texto refere-se

(A) às listas de controle de acesso, mecanismo de garantia de confidencialidade e integridade de dados.

(B) aos logs, registros cronológicos de atividades do sistema, utilizados para controle de acesso lógico.

(C) às permissões e aos privilégios de acesso para cada recurso ou arquivo no sistema.

(D) aos controles de menu, usados para restringir o acesso físico de diferentes categorias de usuários.

(E) aos processos de logon, utilizados para identificação e autenticação de usuários.

Comentários:

Pessoal, sem dúvida a retenção de logs e registros é fundamental para processos de auditoria. Entretanto, armazenar esses dados de forma incontrolada e imprudente pode gerar problemas diversos à Organização, como a falta de capacidade de armazenamento e retenção de dados desnecessários.

Questão bem genérica e conceitual que também não vejo espaço para recurso.

Gabarito Preliminar: B

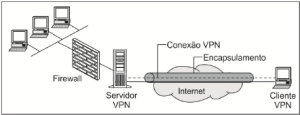

Item 29. Considere a figura a abaixo.

Analisando a figura, um Técnico conclui corretamente:

(A) Com o servidor VPN atrás do firewall e conectado à Internet, os administradores não precisam adicionar filtros de pacote

para a interface da Internet.

(B) Para o tráfego de entrada, o cliente VPN deve criptografar os dados encapsulados e os encaminhar ao firewall, que usa seus filtros para permitir o tráfego para os recursos da Intranet.

(C) Como o único tráfego de Internet permitido na Intranet deve passar pelo servidor VPN, esta configuração evita que recursos da Intranet sejam compartilhados com usuários de Internet não conectados ao servidor VPN.

(D) Com o servidor VPN à frente do firewall e conectado à Intranet, os filtros de pacotes de entrada e saída neste servidor devem ser configurados para proibir o tráfego VPN no endereço IP da interface de Internet do servidor VPN.

(E) Como não há autenticação de clientes VPN, o filtro de firewall não consegue evitar que usuários do VPN acessem determinados recursos da Intranet.

Comentários:

Vamos aos itens:

a) Para se criar uma VPN, deve-se estabelecer regras de portas a serem utilizadas pelo túnel. Desse modo, ao se considerar o servidor VPN atrás do firewall, deve-se, também, adicionar os filtros de pacotes para controle desse tráfego e estabelecimento do túnel. INCORRETO

b) Na topologia apresentada, os dados devem ser encaminhados ao servidor VPN e não ao firewall. O servidor VPN simplesmente encaminha através de uma rota default os dados até o firewall. INCORRETO

c) O objetivo do arranjo proposto é exatamente esse pessoal, complementado pelo grau de confidencialidade envolvido na criação do túnel. CORRETO

d) Proibir? Se for proibido o tráfego VPN na interface externa do servidor VPN, não teremos fechamento do túnel e não haverá tráfego VPN. INCORRETO

e) Primeiramente, quando falamos de VPN, na maioria dos casos falamos de autenticação dos clientes. Ainda que considerássemos alguma configuração que não exija tal recurso, temos outro erro ao afirmar que o filtro do firewall não consegue evitar determinado tráfego. Tudo isso depende das regras aplicadas na VPN e no firewall, sendo possível determinados tipos de bloqueio. INCORRETO

Desse modo, não vejo cabimento para recurso.

Gabarito Preliminar: C

Item 30. Um Técnico precisa encontrar uma solução de segurança que seja capaz de realizar as ações:

− Enviar um alarme ao administrador;

− Derrubar pacotes maliciosos;

− Bloquear o tráfego a partir do endereço de origem;

− Redefinir a conexão.

A solução correta indicada pelo Técnico é utilizar um

(A) Filtro de conteúdo.

(B) Firewall multidirecional.

(C) Sistema de Detecção de Intrusão (IDS).

(D) Sistema de Prevenção de Intrusão (IPS).

(E) Roteador IP com recurso de NAT.

Comentários:

Pessoal, temos um sistema capaz de gerar alarmes e agir ativamente no tráfego. As ações elencadas que possuem um caráter ativo determina o papel de um IPS, diferentemente de um IDS que realizaria apenas a primeira ação de detecção e envio de alarmes.

Analisando friamente, em firewalls robustos, também podemos ter essas ações, uma vez que é possível configurar logs e monitoramento específico com geração de alertas, bem como controlar o tráfego. Entretanto, firewall multidirecional é demais.

O filtro de pacote, que é um tipo de firewall não atua na redefinição de conexão por não interpretar os estados de conexão como um firewall statefull.

Assim, não enxergo a aplicação de recurso para a referida questão.

Gabarito Preliminar: D

Então é isso pessoal. Em um aspecto geral, para as questões acima, não tivemos um grau de dificuldade elevado. A primeira questão explorou um padrão não muito comum em provas, situação que, infelizmente, os candidatos da área de TI estão sempre sujeitos. Entretanto, nos ajudou na composição dos itens. Vale lembrar que esse grau de dificuldade sempre se aplica a todos!

Um grande abraço a todos e espero que tenham obtido um resultado satisfatório para as nossas disciplinas.

Professor André Castro