Gabarito Informática ITEP-RN: comentários às 50 (CINQUENTA!) questões AOCP

Olá amigos e amigas!

Venho aqui comentar as questões de Informática das provas da AOCP para o Instituto Técnico-Científico do Rio Grande do Norte (ITEP-RN).

Vejamos:

PROVA DE PERITO

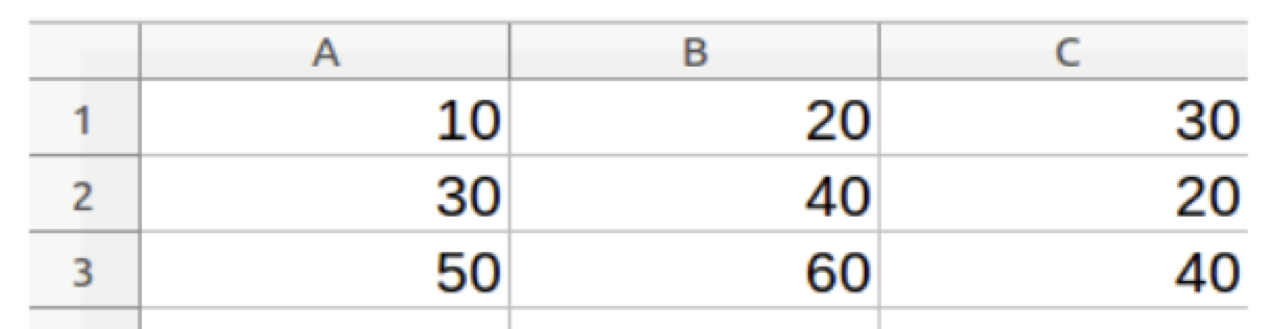

Considerando o aplicativo de escritório LibreOffice Calc (Versão 5 Instalação padrão em português), dada a tabela a seguir, o resultado da seguinte expressão seria

MAIOR(A2:C2;2) * MÍNIMO(A1:A3)

(A) 150.

(B) 200.

(C) 300.

(D) 400.

(E) 800.

A função MAIOR retorna o K-ésimo maior termo de um conjunto de números.

Logo, MAIOR(A2:C2;2) retornará o segundo maior número entre A2, B2 e C2 -> 30.

A função MÍNIMO retorna o menor termo de um conjunto de números.

Logo, MÍNIMO(A1:A3) retornará o menor número entre A1, A2 e A3 -> 10.

30*10 = 300.

Resposta certa, alternativa c).

Em um sistema operacional Linux, o que faz o comando mkdir?

(A) Formata um dispositivo.

(B) Verifica o conteúdo de um diretório.

(C) Remove um arquivo.

(D) Acessa o diretório pasta um nível acima.

(E) Cria um diretório.

Mkdir significa make dir, ou seja, criar um novo diretório.

Resposta certa, alternativa e).

Um arquivo com a extensão .pptx pode ser editado por qual aplicativo?

(A) Microsoft PowerPoint 2013.

(B) Microsoft PowerPoint 2003.

(C) LibreOffice Writer.

(D) Microsoft Edge.

(E) LibreOffice Draw.

A extensão PPTX é a extensão nativa para apresentações do PowerPoint, de 2007 em diante. Também pode ser manipulada pelo LibreOffice Impress.

Resposta certa, alternativa a).

Como são conhecidos os setores defeituosos em um HD?

(A) Trilhas.

(B) Root Sectors.

(C) Bump roads.

(D) Badblocks.

(E) Partições.

Os badblocks são os blocos do disco rígido que, estando danificados, não permitem escrita, leitura ou gravação.

Resposta certa, alternativa d).

Diferentemente do vı́rus, este malware não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores. A que o enunciado se refere?

(A) Rootkit.

(B) Trojan.

(C) Botnet.

(D) Spyware.

(E) Worm.

O worm é o malware que se reproduz pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores.

Resposta certa, alternativa e).

Considerações: tirando a questão dos badblocks, esta não foi uma prova difícil. Espero que tenham ido bem!

PROVA DE AGENTE

Assinale a alternativa que apresenta componentes internos básicos para o funcionamento de um computador de uso geral, também conhecido como PC.

(A) Pen-Drive e CPU.

(B) Memória RAM e Pen-Drive.

(C) Disco Rígido (HD) e Teclado.

(D) Teclado e Mouse.

(E) CPU e Memória RAM.

Este é o tipo de questão que se trabalha por eliminação, pois iremos eliminar, das alternativas, os itens que reconhecidamente não são internos. Passando pelas alternativas, percebemos que Pen-Drive, Teclado e Mouse, obviamente, são periféricos.

Portanto, a alternativa e) contém apenas componentes internos de um PC.

Assinale alternativa que apresenta componentes considerados periféricos em um computador de uso geral, também conhecido como PC.

(A) Teclado e CPU.

(B) Monitor e Teclado.

(C) CPU e Memória RAM.

(D) Mouse e Memória RAM.

(E) Disco Rígido (HD) e Monitor.

Ao analisar as alternativas, vemos que CPU, Memória RAM e Disco Rígido são componentes internos de um computador, de modo que apenas a alternativa b) apresenta apenas periféricos.

Sobre a placa-mãe de um computador de uso geral (também conhecido como PC), assinale a alternativa correta.

(A) Pode ser considerada um componente periférico.

(B) É também conhecida como CPU ou Unidade de Processamento Central.

(C) Possui como sua principal função executar operações aritméticas direcionadas à CPU.

(D) Possui como uma de suas principais funções interligar/conectar os componentes internos do computador, a fim de prover um meio de comunicação entre eles.

(E) É também conhecida como Gabinete.

A placa-mãe, componente interno do computador, é a placa que interliga todos os demais componentes internos do PC, para que seja possível a comunicação de todos eles com a CPU e a memória.

Resposta certa, alternativa d).

Assinale a alternativa que apresenta uma definição correta de Software.

(A) São as partes concretas do computador, isto é, os componentes como: gabinete, teclado, mouse, impressora, memória, CPU.

(B) São programas destinados a causar danos, alterações ou roubo de informações no computador em que estão instalados.

(C) São programas instalados em um computador, os quais realizam uma ou mais tarefas.

(D) São programas feitos diretamente no hardware de computadores.

(E) São programas leves (soft), ou seja, que não requerem alto poder de processamento de um computador.

Software são programas que desfrutam dos recursos de hardware para entregar funcionalidades aos usuários do computador.

Resposta certa, alternativa c).

Sobre os conceitos de vírus e outros tipos de programas maliciosos que podem estar instalados em um computador, analise as assertivas e assinale a alternativa que aponta as corretas.

I. Phishing é um tipo de fraude por meio do qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social.

II. Worm é um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

III. Cavalo de troia ou trojan é um programa que, além de executar as funções para as quais foi aparentemente projetado, executa outras funções, normalmente maliciosas e sem o conhecimento do usuário.

IV. Bot é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

(A) Apenas I e III.

(B) Apenas II e IV.

(C) Apenas I, II e III.

(D) Apenas II e III.

(E) Apenas I, III e IV.

A questão realizou uma inversão entre os conceitos de Worm e Bot, e trouxe as demais definições de forma correta.

Resposta certa, alternativa a).

Em relação à transferência de arquivos pela internet, assinale a alternativa correta.

(A) Quando uma pessoa envia um arquivo de seu computador para um site na internet, a operação de transferência que está sendo executada é conhecida como Download.

(B) FTP é um protocolo que pode ser utilizado para transferir arquivos entre computadores conectados à internet.

(C) Podemos considerar os termos Upload e Download como análogos, ou seja, possuem o mesmo significado.

(D) O protocolo FTP é utilizado exclusivamente para se realizar o acesso a websites na internet.

(E) O termo Upload se refere à velocidade na qual um computador conectado à internet consegue receber os dados de um website qualquer.

Analisando as alternativas:

a) Quando uma pessoa envia um arquivo de seu computador para um site na internet, a operação de transferência que está sendo executada é conhecida como Download. – este é o conceito de Upload.

b) FTP é um protocolo que pode ser utilizado para transferir arquivos entre computadores conectados à internet. – Correto! File Transfer Protocol, ou Protocolo de Transferência de Arquivos, tem um nome autoexplicativo, rs.

c) Podemos considerar os termos Upload e Download como análogos, ou seja, possuem o mesmo significado. – Upload é do seu computador para a Internet, Download é da internet para o seu computador. Não são termos análogos.

d) O protocolo FTP é utilizado exclusivamente para se realizar o acesso a websites na internet. – não conforme a alternativa B. Para websites, HTTP e HTTPS são os mais adequados.

e) O termo Upload se refere à velocidade na qual um computador conectado à internet consegue receber os dados de um website qualquer. – Isso é Download.

Resposta certa, alternativa b).

Em relação aos clientes de e-mail utilizados nos sistemas operacionais Microsoft Windows XP Profissional e Microsoft Windows 7 (instalações padrão em português do Brasil), assinale a alternativa INCORRETA.

(A) Apesar de possuir a nomenclatura “clientes”, referem-se a softwares que podem ser utilizados para acessar servidores de e-mail.

(B) O Internet Explorer não é um cliente de e-mail do Windows.

(C) O Microsoft Outlook, também conhecido como Outlook Express, é um cliente de e-mail que faz parte do pacote de programas do Microsoft Office.

(D) No Windows XP, o cliente de e-mail pré-instalado é o Outlook Express.

(E) No Windows 7 Profissional, o cliente de e-mail pré-instalado não é o Outlook Express.

O Microsoft Outlook e o Outlook Express não são a mesma ferramenta de email. O Outlook Express é uma ferramenta que vinha junto com o Windows XP, enquanto o Microsoft Outlook é uma ferramenta mais completa, paga, e integrante do Microsoft Office.

As demais sentenças estão corretas.

Resposta certa, alternativa c).

No que se refere aos conceitos de Software Livre e afins, relacione as colunas e assinale a alternativa com a sequência correta.

- Software Livre.

- Software Proprietário.

- Copyright.

( ) O Sistema Operacional Linux é um exemplo de software deste tipo.

( ) É o conjunto de prerrogativas conferidas por lei à pessoa física ou jurídica criadora da obra intelectual.

( ) O Sistema Operacional Windows é um exemplo de software deste tipo.

( ) Implanta quatro liberdades conhecidas como de “uso”, “cópia”, “modificações” e “redistribuição”.

( ) É licenciado com direitos exclusivos para o produtor.

(A) 1 – 3 – 2 – 1 – 1.

(B) 2 – 3 – 1 – 1 – 2.

(C) 2 – 3 – 1 – 1 – 1.

(D) 1 – 3 – 2 – 1 – 2.

(E) 1 – 1 – 2 – 3 – 2.

Analisando os itens:

O Sistema Operacional Linux é um exemplo de software deste tipo. – O Linux é exemplo de Software Livre.

É o conjunto de prerrogativas conferidas por lei à pessoa física ou jurídica criadora da obra intelectual. – Esta é a definição de copyright. Ela não se mistura com o software livre ou proprietário, pois diz respeito à pessoa física ou jurídica que é “dona” da obra.

O Sistema Operacional Windows é um exemplo de software deste tipo. – O Windows é exemplo de Software Proprietário.

Implanta quatro liberdades conhecidas como de “uso”, “cópia”, “modificações” e “redistribuição”. – Estas são liberdades do Software Livre.

É licenciado com direitos exclusivos para o produtor. – É o software proprietário.

Resposta certa, alternativa d).

Assinale a alternativa que apresenta o nome do componente do computador evidenciado na figura a seguir.

(A) Disco Rígido (HD).

(B) Pen-Drive.

(C) CPU.

(D) Memória RAM.

(E) Fonte.

Esta é a imagem de um disco rígido. Alternativa a).

Referência absoluta é um importante recurso do Microsoft Excel. Considerando a versão 2010 e sua instalação padrão em Português do Brasil, qual das seguintes fórmulas apresenta uma utilização correta de referência absoluta no Microsoft Excel?

(A) =($A1$+A2)/A3

(B) =ABSOLUTA(A2)

(C) =$(A1+A2)/A3$

(D) =ABS(A2)

(E) =($A$1+A2)/$A$3

Para utilizar a referência absoluta de forma correta, deve-se colocar o cifrão antes da coluna e da linha de uma célula.

As alternativas b) e d) não utilizam referência absoluta, e as alternativas a) e c) colocam o cifrão no lugar errado.

Resposta certa, alternativa e).

Considere um documento de texto sendo escrito no Microsoft Word 2010 (versão padrão em português do Brasil). Em dado momento, o cursor do mouse está posicionado em uma palavra específica de um parágrafo. Assinale a alternativa que apresenta a sequência correta de teclas de atalho para realizar os seguintes passos, consecutivamente:

- Justificar parágrafo.

- Deixar palavra sublinhada.

- Salvar documento.

- Imprimir Documento.

(A) CTRL + J, CTRL + S, CTRL + B, CTRL + P, e, por fim, a tecla ENTER.

(B) CTRL + J, CTRL + U, CTRL + S, CTRL + P, e, por fim, a tecla ENTER.

(C) CTRL + P, CTRL + U, CTRL + S, CTRL + I, e, por fim, a tecla ENTER.

(D) CTRL + P, CTRL + S, CTRL + B, CTRL + I, e, por fim, a tecla ENTER.

(E) CTRL + J, CTRL + U, CTRL + B, CTRL + P, e, por fim, a tecla ENTER.

Justificar parágrafo. – CTRL + J

Deixar palavra sublinhada. – CTRL + S

Salvar documento. – CTRL + B

Imprimir Documento. – CTRL + P

Resposta certa, alternativa a).

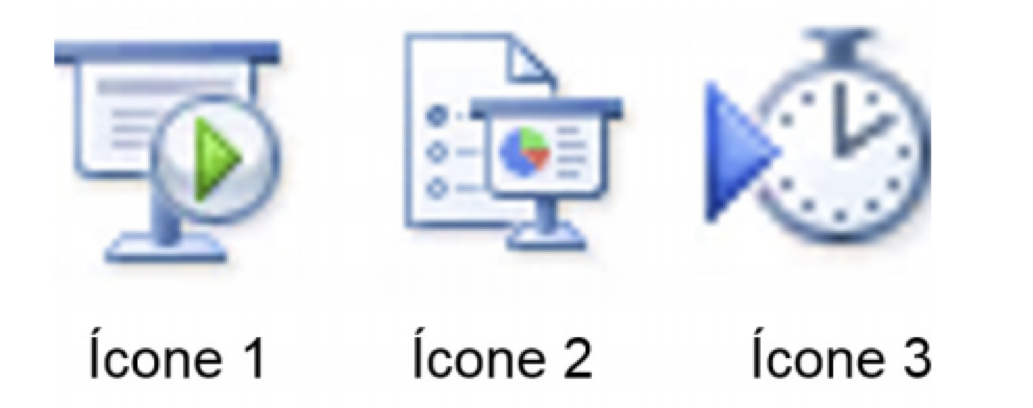

Na guia “Apresentação de Slides” do Microsoft PowerPoint 2010 (versão padrão em português do Brasil), existem ícones que podem ser utilizados para funções específicas. Assinale a alternativa que apresenta a função de cada ícone a seguir.

(A)O ícone 1 inicia a apresentação de slides a partir do slide atual; o ícone 2 permite configurar a apresentação de slides; o ícone 3 permite gravar a apresentação de slides.

(B) O ícone 1 inicia a apresentação de slides a partir do slide atual; o ícone 2 permite ocultar o slide atual; o ícone 3 permite cronometrar a apresentação de slides.

(C) O ícone 1 inicia a apresentação de slides a partir do slide atual; o ícone 2 permite configurar a apresentação de slides; o ícone 3 permite cronometrar a apresentação de slides.

(D) O ícone 1 inicia a Apresentação de slides a partir do primeiro slide; o ícone 2 permite configurar a apresentação de slides; o ícone 3 permite gravar a apresentação de slides.

(E) O ícone 1 inicia a apresentação de slides a partir do primeiro slide; o ícone 2 permite ocultar a apresentação de slides; o ícone 3 permite gravar a apresentação de slides.

Os ícones 1, 2 e 3, respectivamente, representam:

1 – Reproduzir apresentação do início

2 – Configurar apresentação de slides

3 – Gravar apresentação de slides

Resposta certa, alternativa d).

Assinale a alternativa que apresenta o atalho por teclado utilizado para acessar a janela de Downloads no navegador Google Chrome (versão 63.0.3239.84 em português do Brasil).

(A) CTRL + D

(B) CTRL + J

(C) CTRL + O

(D) CTRL + N

(E) CTRL + B

CTRL + D – adicionar aos favoritos

CTRL + J – janela de downloads

CTRL + O – abrir arquivo

CTRL + N – nova janela

CTRL + B – nenhum comando válido

Resposta certa, alternativa b).

Suponha que você esteja realizando uma pesquisa na Web, utilizando o website buscador do Google. Se você estiver buscando páginas que contenham exatamente a frase “eu sou demais”, porém não contenham a palavra “não”, como poderia ser sua busca?

(A) “eu sou demais” ~não

(B) eu sou demais não

(C) “eu sou demais” -não

(D) eu sou demais -não

(E) =”eu sou demais” ~não

Para uma busca exata no Google, recomenda-se a utilização das aspas em “eu sou demais”. E, como a palavra não deve ser descartada dos resultados de busca, um traço antes do -não é o parâmetro adequado.

Resposta certa, alternativa c).

Com relação aos Backups, também conhecidos como cópias de segurança, assinale a alternativa INCORRETA.

(A) Para garantir que os dados, além de seguros, estejam consistentes, após a criação do backup, pode-se verificar se os dados gravados não estão corrompidos.

(B) Pen-Drive é um exemplo de dispositivo comumente utilizado para guardar backups.

(C) Quando se realiza backup de informações sigilosas, é recomendado que ele seja gravado de forma criptografada.

(D) Gravar os dados do backup em formato compactado é uma maneira de economizar espaço nos dispositivos de armazenamento.

(E) Para garantir que os dados não serão corrompidos, é recomendado armazenar os backups sempre no mesmo local do dispositivo de armazenamento.

A melhor conduta para o backup é guardar a cópia de segurança em um local diferente do local do original, para que ambos não sejam afetados por um mesmo desastre. As demais sentenças estão corretas.

Item a ser marcado, alternativa e).

Considere que você deseja criar uma pasta no Microsoft Windows 7 (versão em português do Brasil). Apesar de outros usuários poderem acessar os arquivos dessa pasta, você deseja que eles não sejam capazes de alterar ou excluir arquivos de dentro dela. Assinale a alternativa que apresenta a permissão de compartilhamento que essa pasta deve possuir.

(A) Leitura.

(B) Leitura/Gravação.

(C) Modificar.

(D) Controle total.

(E) Gravação.

Se desejamos que os arquivos possam ser apenas lidos, sem alterar ou excluir nada na pasta, Leitura é a permissão adequada para isto.

Resposta certa, alternativa a).

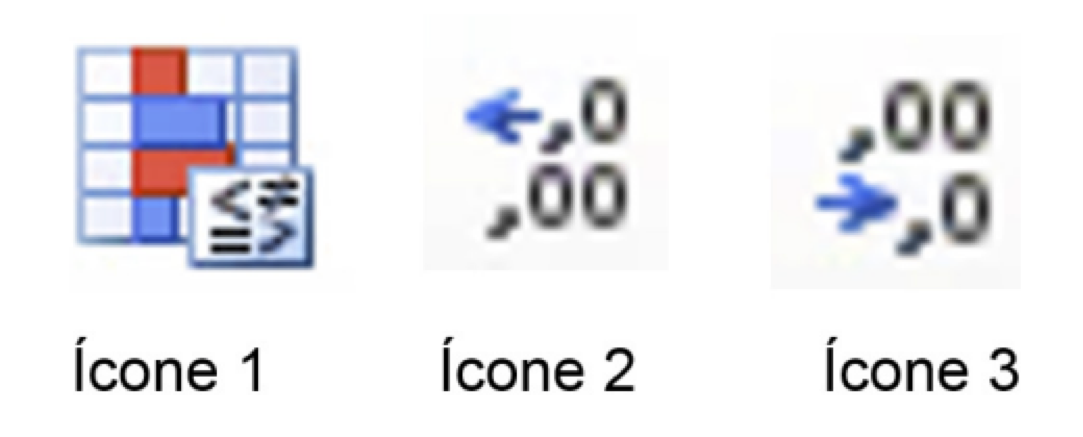

Na guia “Página Inicial” do Microsoft Excel 2010 (versão padrão em português do Brasil) existem ícones que podem ser utilizados para funções específicas. Assinale a alternativa que apresenta a função de cada ícone a seguir.

(A) O ícone 1 mostra opções de formatação condicional de células; o ícone 2 permite diminuir a precisão de um número em uma célula numérica; o ícone 3 permite aumentar a precisão de um número em uma célula numérica.

(B) O ícone 1 mostra opções de formatação condicional de células; o ícone 2 permite aumentar a precisão de um número em uma célula numérica; o ícone 3 permite diminuir a precisão de um número em uma célula numérica.

(C) O ícone 1 mostra opções de arredondamento condicional de células; o ícone 2 permite diminuir a precisão de um número em uma célula numérica; o ícone 3 permite aumentar a precisão de um número em uma célula numérica.

(D) O ícone 1 mostra opções de arredondamento condicional de células; o ícone 2 permite aumentar a precisão de um número em uma célula numérica; o ícone 3 permite diminuir a precisão de um número em uma célula numérica.

(E) O ícone 1 mostra opções de arredondamento condicional de células; o ícone 2 permite alterar o separador decimal da planilha para ponto; o ícone 3 permite alterar o separador decimal da planilha para vírgula.

Os ícones 1,2 e 3, são, respectivamente, Formatação Condicional, Aumentar Casas Decimais e Diminuir Casas Decimais.

Resposta certa, alternativa b).

Assinale a alternativa que apresenta as teclas que podem ser utilizadas como atalho no Microsoft Windows 7 (versão em português do Brasil) para minimizar todas as janelas.

(A) Tecla Logotipo do Windows + A

(B) CTRL + SHIFT + M

(C) CTRL + SHIFT A

(D) Tecla Logotipo do Windows + M

(E) Tecla Logotipo do Windows + J

WINDOWS + M minimiza todas as janelas ativas.

Resposta certa, alternativa d).

No Microsoft Internet Explorer 11 (versão em português do Brasil), qual é a função do atalho de teclado CTRL + SHIFT + DEL?

(A) Fechar todas as abas, menos a que está em atividade no momento.

(B) Fechar todas as abas, inclusive a que está em atividade no momento.

(C) Excluir histórico de navegação.

(D) Restaurar configurações-padrão do navegador.

(E) Excluir todos os favoritos.

CTRL+SHIFT+DEL é comando de atalho para que o usuário exclua o histórico de navegação.

Resposta certa, alternativa c).

Em relação aos conceitos de Internet e Intranet, assinale a alternativa correta.

(A) Os serviços disponíveis na intranet de uma empresa nunca estarão disponíveis a usuários que não estejam diretamente usando essa rede.

(B) Uma Intranet pode ser caracterizada simplesmente pelo uso de endereços IPs em uma rede local.

(C) A internet é considerada uma rede de computadores privativa, enquanto a intranet é uma rede aberta.

(D) A intranet não utiliza as mesmas tecnologias que são utilizadas na Internet.

(E) A intranet de uma empresa pode ser ligada à Internet.

Analisando os itens:

a) Os serviços disponíveis na intranet de uma empresa nunca estarão disponíveis a usuários que não estejam diretamente usando essa rede. – por meio da extranet é possível criar exceções a esta restrição.

b) Uma Intranet pode ser caracterizada simplesmente pelo uso de endereços IPs em uma rede local. – errado. Uma Intranet vai além de uma rede local. Para ser considerada Intranet, é necessário um conjunto de serviços análogo à Internet.

c) A internet é considerada uma rede de computadores privativa, enquanto a intranet é uma rede aberta. – conceitos invertidos.

d) A intranet não utiliza as mesmas tecnologias que são utilizadas na Internet. – errado, utiliza sim!

e) A intranet de uma empresa pode ser ligada à Internet. – tanto pode como é a situação mais normal.

Resposta certa, alternativa e).

Considerações: Embora uma prova muito extensa, esta prova abrange conceitos que estudamos em nosso curso. É uma prova longa que premia aqueles que verdadeiramente estudam informática para concurso.

PROVA DE AGENTE TÉCNICO

Assinale a alternativa que apresenta o nome dado aos endereços compostos por 4 blocos de 8 bits (32 bits no total), nos quais cada bloco é representado por números de 0 a 255.

(A) MAC

(B) PCI

(C) PCI Express

(D) IPV4

(E) IPV6

O IPV4, endereço de IP mais tradicional, e que está sendo substituído gradativamente pelo IPV6, é o endereço comporto por 4 blocos de 8 bits, com cada bloco podendo assumir valores decimais entre 0 e 255.

Resposta certa, alternativa d).

Assinale a alternativa que apresenta valor equivalente a Um Gigabyte.

(A) 1024 Megabytes.

(B) 1024 Kbytes.

(C) 1024 Bytes.

(D) 28 Megabytes.

(E) 0,2 Terabyte.

Na escala da computação, utilizamos a base 2. 1GigaBytes equivale a 210 MegaBytes, ou seja, 1024 MegaBytes.

Resposta certa, alternativa a).

Assinale a alternativa que apresenta uma limitação inerente a todos os processadores de 32 bits.

(A) São capazes de acessar apenas 4GB de memória RAM.

(B) São impossibilitados de usar vários núcleos de processamento.

(C) Possuem limitação a HDs de até 40Gb.

(D) Não suportam portas USB.

(E) Possuem Limitação relacionada à velocidade de transferência WIFI.

Processadores de 32 bits não conseguem lidar com palavras maiores de 32 bits. Como consequência, eles só conseguem endereçar 232 posições de endereços de memória, 4.294.967.296 bytes de memória, ou seja, 4GB de RAM.

Resposta certa, alternativa a).

Assinale a alternativa que apresenta o nome dado ao cabo descrito a seguir: “Não prejudica o fluxo de ar dentro do gabinete. Os cabos podem ter até um metro de comprimento e cada porta suporta um único dispositivo.”

(A) Par trançado.

(B) IDE.

(C) Coaxial.

(D) Flat.

(E) SATA.

Dos cabos apresentados nas alternativas, apenas o cabo IDE, cabo Flat e o cabo SATA circulam por dentro do computador.

O cabo Flat é muito antigo, e não pode medir um metro. O cabo IDE é largo e suporte mais de um dispositivo conectado por vez, de modo que apenas o cabo SATA atende ao que está descrito no enunciado.

Resposta certa, alternativa e).

Assinale a alternativa que apresenta extensões de arquivos de áudio.

(A) .mp3 e .doc

(B) .mp4 e .xls

(C) .avi e .jpg

(D) .wav e .ppt

(E) .ogg e .wma

.doc é extensão de documento; .xls é extensão de pasta de trabalho; .jpg é arquivo de imagem; .ppt é extensão de apresentação, de modo que apenas a alternativa e) contém apenas extensões de áudio.

Assinale a alternativa que apresenta o dispositivo que utiliza a tecnologia descrita a seguir. “Pequenas quantidades de gás neon e xenon são depositadas em pequenas câmaras seladas, entre duas placas de vidro. Cada câmara contém dois eletrodos (um deles protegido por uma camada isolante) e também uma camada de fósforo (similar ao fósforo usado nos monitores CRT)”.

(A) Monitores LCD.

(B) Monitores de Plasma.

(C) Monitores OLED.

(D) Projetores Multimídia.

(E) Scanner de mesa.

Esta é a descrição dos monitores de Plasma.

Resposta certa, alternativa b).

Relacione as colunas e assinale a alternativa com a sequência correta.

- DVD.

- Disquete.

- Pen Drive.

( ) Também é chamado de disco Flexível.

( ) Utiliza a porta USB.

( ) Pode ser gravado apenas uma vez em algumas versões.

( ) Utiliza memória Flash.

( ) É um dispositivo de armazenamento Óptico.

(A) 2 – 3 – 1 – 3 – 1.

(B) 2 – 1 – 1 – 3 – 1.

(C) 1 – 1 – 2 – 3 – 1.

(D) 2 – 3 – 1 – 1 – 2.

(E) 2 – 3 – 1 – 2 – 2.

Questão com DISQUETE em 2018??? Vai entender…

Vejamos:

Também é chamado de disco Flexível. – Disquete;

Utiliza a porta USB. – Pen Drive;

Pode ser gravado apenas uma vez em algumas versões. – DVD (em especial o DVD-R. DVD-RW pode ser gravado várias vezes)

Utiliza memória Flash. – Pen Drive;

É um dispositivo de armazenamento Óptico – DVD.

Resposta certa, alternativa a).

Arquivos com a extensão .gz são relacionados

(A) a Áudio.

(B) a Vídeo.

(C) ao Google.

(D) à Internet.

(E) a Arquivos compactados.

Arquivos .gz são arquivos compactados em ambiente Linux.

Resposta certa, alternativa e).

Uma forma de evitar falhas em arquivos é utilizar um sistema, no qual haja dois HDs, e o segundo armazene uma cópia atualizada do conteúdo do primeiro. Assinale a alternativa que apresenta essa tecnologia.

(A) Partição Oculta.

(B) Backup em Nuvem.

(C) RAID 1.

(D) HD Externo.

(E) Recuperação do Sistema Operacional.

RAID (Redundant Array of Independent Disks) é uma forma de aplicar redundância em discos, para aumentar a performance e evitar a perda de dados. No RAID 1, colocam-se dois discos rígidos, um mantendo uma cópia atualizada do outro, para que não se perca informações em caso de falha de um dos discos.

Resposta certa, alternativa c).

Assinale a alternativa que NÃO apresenta um ambiente de Área de Trabalho (interface gráfica ou ambiente X) existente para sistemas operacionais baseados em Linux.

(A) KDE

(B) Gnome

(C) XFCE

(D) Unity

(E) Xtreme

Xtreme é um gerenciador de download para Linux. Os demais são interfaces gráficas.

Resposta certa, alternativa e).

Em um sistema operacional baseado em Linux, o que faz o comando de terminal: ifconfig?

(A) É utilizado para listar arquivos de configuração.

(B) É utilizado para abrir as configurações do sistema.

(C) É um comando inválido.

(D) É utilizado para configurar e inspecionar interfaces de rede.

(E) É utilizado para configurar uma impressora.

IfConfig é um programa utilizado em Linux para configurar, adicionar, deletar e gerenciar as interfaces de rede do sistema. É acrônimo de “InterFace Configuration”.

Resposta certa, alternativa d).

Considerando o aplicativo de escritório Microsoft Excel 2013 (Instalação padrão em português), assinale a alternativa que descreve corretamente a função: FRAÇÃOANO

(A) Calcula a fração de ano que representa o número de dias inteiros entre duas datas.

(B) Calcula, para o período de um ano, a fração do valor informado.

(C) Calcula, para o período de um ano, a diferença entre duas frações.

(D) Retorna a fração de tempo consumida entre o início do ano e uma determinada data.

(E) Retorna a fração de tempo faltante entre uma determinada data e o fim do ano.

FRAÇÃOANO é a primeira vez que vejo em questões de concurso.

Esta função retorna a fração do ano que representa o númeuro de dias inteiros entre duas datas.

Resposta certa, alternativa a).

Considerando o aplicativo de escritório Microsoft Excel 2013 (instalação padrão em português), assinale a alternativa que apresenta o caminho de passos que pode ser feito para criar um gráfico de bolhas.

(A) Na guia “Inserir”, no grupo “gráficos”, clique em “Outros Gráficos”, clique em “Bolhas”.

(B) Na guia “Inserir”, no grupo “Outros Gráficos”, clique em “Outros”, clique em “Bolhas”.

(C) Na guia “Revisão”, no grupo “gráficos”, clique em “Novos Gráficos”, clique em “Bolhas”.

(D) Na guia “Revisão”, no grupo “Recursos Gráficos”, clique em “Outros Gráficos”, clique em “Bolhas”.

(E) Na guia “Dados”, no grupo “Inserir”, clique em “Gráficos”, clique em “Bolhas”.

No Excel, para inserir um gráfico deve-se ir na Guia Inserir, no grupo de Comandos Gráficos. Como “Bolhas” não é um dos modelos mais adotados, escolhe-se a opção “Outros Gráficos”, e escolhe-se Bolhas.

Resposta certa, alternativa a).

Considerando o aplicativo de escritório LibreOffice Writer (Versão 5, Instalação padrão em português), a tecla de atalho: Ctrl+Del elimina

(A) o texto até o final da palavra.

(B) o texto até o início da palavra.

(C) o texto até o final da frase.

(D) o texto até o final do parágrafo.

(E) a palavra onde se encontra o cursor.

DEL apaga um caractere, enquantl CTRL+DEL apaga uma palavra inteira.

Resposta certa, alternativa a).

Considerando o aplicativo de escritório LibreOffice Writer ( Versão 5 Instalação padrão em português), a opção de menu com ícone ¶

(A) abre a configuração de parágrafo.

(B) mostra a página no modo de impressão.

(C) mostra os caracteres não imprimíveis no texto.

(D) abre a caixa de seleção de caracteres especiais.

(E) quebra linha e ajusta o cursor com a tabulação.

Este é o botão Caracteres não imprimíveis, que mostra todos os caracteres invisíveis presentes no documento, tais como espaços e tabulações.

Resposta certa, alternativa c).

Assinale a alternativa que apresenta o modo de funcionamento utilizado por programas como BitTorrent e aplicativos VoIP que permitem que os usuários compartilhem arquivos ou dados entre si pela Internet.

(A) Bluetooth

(B) FTP

(C) POP3

(D) P2P

(E) B2B

Programas como BitTorrent utilizam o protocolo P2P, “peer to peer”, voltados para o compartilhamento de conteúdo na internet sem um servidor central armazenando os arquivos.

Resposta certa, alternativa d).

Assinale a alternativa que apresenta uma forma de ataque de Internet equivalente a uma pichação.

(A) Web Drawning.

(B) Defacement.

(C) DDoS.

(D) Phishing.

(E) PageBuster.

PageBuster e Web Drawning são nomes fictícios; DDos é um ataque descentralizado a um servidor e Phishing é captura de dados.

Defacement é o ataque por meio do qual uma página web é “desfigurada”. Seria o mais próximo a uma pichação, como insinua a banca.

Resposta certa, alternativa b).

Assinale a alternativa que apresenta uma forma de obtenção de uma senha secreta que não necessita de nenhuma ação do usuário detentor da senha.

(A) Armazenagem de teclas digitadas

(B) Espionagem do teclado pela webcam

(C) Tentativas de adivinhação.

(D) Captura enquanto se trafega na rede, sem estar criptografada.

(E) Observação dos cliques do mouse em teclados virtuais

Que questão tosca! Muito ruim. Enfim, a única forma possível de obter uma senha sem nenhuma ação do usuário, analisando somente as alternativas, é tentar adivinhá-la. Todas as demais alternativas envolvem o usuário digitar a senha de alguma forma.

Resposta certa, alternativa c).

Considerando o Navegador de internet Google Chrome, informe se é verdadeiro (V) ou falso (F) o que se afirma a seguir e assinale a alternativa que apresenta a sequência correta.

( ) Pode ser instalado no Sistema Operacional Windows 7.

( ) Pode ser instalado no Sistema Operacional Ubuntu Linux.

( ) Pode ser instalado no Sistema Operacional Android.

( ) Pode ser instalado no Sistema Operacional iOS.

(A) F – F – V – F.

(B) V – F – V – V.

(C) V – F – F – F.

(D) V – V – F – V.

(E) V – V – V – V.

O Google Chrome é um navegador do Google que pode ser instalado em qualquer sistema operacional acima. Ele possui versões para todos eles.

Resposta certa, alternativa e).

Considerando o mecanismo de busca de internet do Google, a colocação de uma frase entre aspas realiza qual ação?

(A) Pesquisa por uma frase exata e na ordem exata

(B) Pesquisa por uma frase exata sem autocorrigir gramaticalmente.

(C) Pesquisa por uma frase somente no idioma atual.

(D) Pesquisa por uma citação da frase.

(E) Pesquisa por uma frase contendo as palavras em qualquer ordem.

A utilização de aspas aplica a busca exata, ou seja, todas aquelas palavras naquela exata sequência.

Resposta certa, alternativa a).

Considerações: Esta última prova foi uma aberração, com questões extremamente técnicas e difíceis de Linux, fora alguns elementos decorebas, questão com DISQUETE, dentre outros. Este cargo foi “sorteado” com uma prova bem ruim. Fica a impressão que, como a banca precisou formular 50 questões para um único concurso, acabaram entrando algumas questões bem ruins, pena que muitas em um cargo só.