Gabarito Informática TRT 20: Analista e Técnico Judiciário – tem recurso!

Olá amigos!

Venho comentar a parte de Informática da prova do TRT 20, para os cargos de Técnico e Analista Judiciário.

PROVAS DE ANALISTA

11. Um Analista realizou a seguinte sequência de comandos em um navegador web em sua versão em português:

− clicou no botão Ferramentas e em Opções da Internet

− na guia Geral, em Home page, digitou http://www.trt20.jus.br/

− clicou em Aplicar e OK

O Analista

(A) estava utilizando o Google Chrome e incluindo a home page digitada nos Favoritos.

(B) estava utilizando o Mozilla Firefox e marcando a home page digitada como página confiável.

(C) terá a home page digitada carregada automaticamente nas próximas vezes que abrir o navegador.

(D) estava utilizando o Internet Explorer 11 e liberando a home page digitada da verificação do antivírus.

(E) fará a home page digitada bloquear cookies automaticamente na próxima vez que abrir o navegador.

Comentários: A questão, em um primeiro momento, pode parecer muito difícil, pois você precisa saber qual é o navegador utilizado, bem como qual é o resultado do comando aplicado. Porém, com um pouco de bom-senso, é possível perceber que o usuário está definindo uma Home Page, ou seja, uma página inicial que o navegador em pauta deverá abrir toda vez que for iniciado.

Ciente dessa informação, ao trabalhar por eliminação, sobra apenas a alternativa correta a ser marcada.

12. Considere as duas situações em que a proteção e a segurança da informação foram violadas:

I. O número do CPF de um trabalhador foi alterado, deixando seu CPF inválido.

II. Um dado sigiloso de uma causa trabalhista foi acessado por uma pessoa não autorizada.

Nas situações I e II ocorreram, respectivamente, violação da

(A) autenticação e da autorização das informações.

(B) confidencialidade e da integridade das informações.

(C) confidencialidade e da disponibilidade das informações.

(D) identificação e da autorização das informações.

(E) integridade e da confidencialidade das informações.

Comentários: Conhecendo os princípios da segurança da informação, podemos perceber que:

I. uma informação foi ADULTERADA, ou seja, teve a sua INTEGRIDADE violada; e

II. uma informação foi acessada por uma pessoa sem direito de acesso à mesma, a qual indica que a CONFIDENCIALIDADE foi violada.

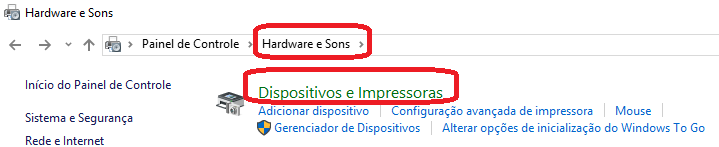

13. Um Analista deseja definir como padrão uma das impressoras disponíveis. Seu computador tem o sistema operacional Windows 7 em português instalado. Ele deve clicar no botão Iniciar, em Painel de Controle (configurado para o modo de exibição por ícones) e

(A) em Hardware e Sons, clicar em Dispositivos e Impressoras. Ao surgirem as impressoras, clicar com o botão direito do mouse sobre a impressora desejada e selecionar Definir como impressora padrão.

(B) clicar em Impressoras e Dispositivos. Na janela que se abre clicar em Adicionar Impressora, localizar a impressora desejada e selecionar Definir como impressora padrão.

(C) clicar em Dispositivos de Hardware. Ao surgirem as impressoras, clicar com o botão esquerdo do mouse sobre a impressora desejada e selecionar Definir como impressora padrão.

(D) clicar em Adicionar Impressora. Na janela que se abre, localizar a impressora desejada e selecionar Definir como impressora padrão.

(E) em Hardware e Sons, clicar em Adicionar Dispositivo. Ao surgirem as impressoras, clicar com o botão esquerdo do mouse sobre a impressora desejada e selecionar Definir como impressora padrão.

Comentários: Pelo Painel de Controle, o caminho natural para configuração de impressoras é a Categoria Hardware e Sons, Dispositivos e Impressoras.

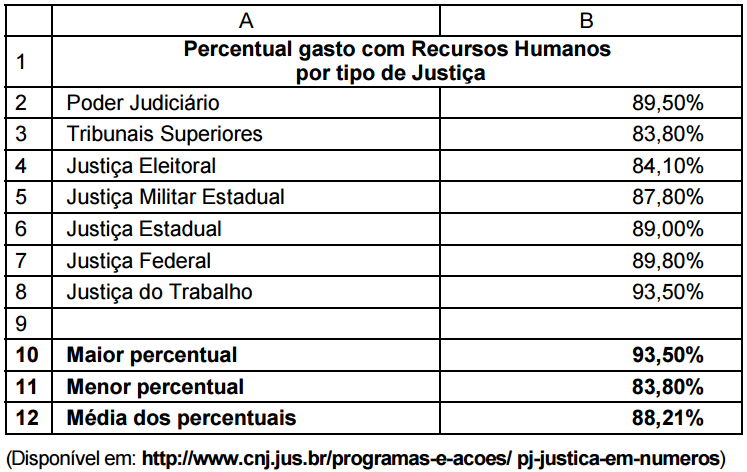

14. Considere a planilha abaixo editada no Microsoft Excel 2007 em português.

Para a apresentação dos valores das células B10, B11 e B12 foram digitadas, correta e respectivamente, as fórmulas:

(A) =MAIOR(B2:B8) =MENOR(B2:B8) =MÉDIA(B2:B8)

(B) =MAIOR(B2:B8;1) =MENOR(B2:B8;1) =MÉDIA(B2:B8)

(C) =MAIOR(B2:B8;0) =MENOR(B2:B8;0) =MED(B2:B8;7)

(D) =MAIORVAL(B2:B8) =MENORVAL(B2:B8) =MÉDIAVAL(B2:B8)

(E) =MÁXIMO(B2:B8;1) =MÍNIMO(B2:B8;1) =MED(B2:B8)

Comentários: A pegadinha dessa questão é confundir o candidato entre as funções MÁXIMO/MÍNIMO com as funções MAIOR/MENOR. As funções MÁXIMO e MÍNIMO não exigem um parâmetro adicional para a definição do k-ésimo valor (MÁXIMO e MÍNIMO já entregam o maior/menor valor de um conjunto de números), enquanto MAIOR e MENOR entregam o k-ésimo maior/menor valor. Na prática, MAIOR e MENOR fazem a mesma coisa que MÁXIMO/MÍNIMO quando k=1, que é o que acontece na alternativa correta. A alternativa a) está errada porque falta o parâmetro K, presente na alternativa b), e a alternativa e) está errada, pela sintaxe que realizará um cálculo incorreto, além de que a função MED calcula mediana, e não média.

15. Smartphones, tablets, ultrabooks etc impulsionaram o uso de redes móveis e o conceito de BYOD − Bring Your Own Device no meio corporativo. Neste cenário, é correto afirmar que

(A) com a disponibilidade de tecnologias VPN (rede pública construída sobre uma rede privada) para dispositivos móveis, o meio corporativo passou a aceitar que acessar ferramentas de trabalho pelo dispositivo mais confortável para o funcionário pode trazer aumento de produtividade.

(B) ao invés do client-server passa-se a ter client-cloud − o cliente utiliza as funcionalidades nativas dos sistemas operacionais para desktop como iOS e Android com esquemas de segurança e criptografia, integrando outras ferramentas nativas dos dispositivos.

(C) novos apps estão explorando o uso da câmera e do GPS e para isso há um componente importante na arquitetura das novas aplicações corporativas: o Firmwhere, que é uma camada de software entre a aplicação e o sistema operacional, que facilita o seu desenvolvimento.

(D) utilizar apps que permitem o trabalho offline e, quando a rede fica disponível, promovem a sincronização dos dados com a nuvem, é uma característica que as aplicações corporativas podem ter para evitar paradas no trabalho caso a rede não esteja disponível.

(E) aplicativos como digital vallets (carteiras digitais) permitem compras seguras através do dispositivo móvel e todos os bancos já oferecem um app para celulares que utiliza o bluetooth para ler o QR Code (código de barras) e pagar uma conta.

Comentários: Nesta questão a FCC voltou aos bons e velhos tempos, na qual a banca era conhecida pejorativamente por Fundação Copia e Cola. Ela transformou uma questão que deveria ser de informática em uma questão de atualidades. Está claro que a banca copiou esse conceito de algum local e resolveu explora-lo em prova. Enfim, vejo a alternativa da banca como correta, e até caí na pegadinha da alternativa a (perceba que VPN é uma rede PRIVADA construída sobre uma rede PÚBLICA – a alternativa a) insinua o contrário, de forma errada). Não vejo recurso na questão.

PROVAS DE TÉCNICO

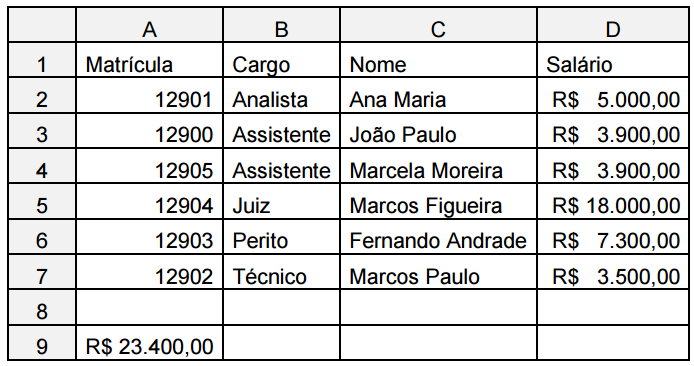

11. Considere a planilha abaixo, criada no Microsoft Excel 2007 em português.

Na célula A9 foi utilizada uma fórmula que, a partir de uma busca no intervalo de células de A2 até D7, retorna o salário do funcionário com matrícula 12904 e calcula um aumento de 30% sobre este salário. A fórmula utilizada foi

(A) =PROCV(12904;A2:D7;4;FALSO)*1,3

(B) =D5+D5*30/100

(C) =PROCV(12904;A2:D7;4;FALSO)*30%

(D) =PROCH(12904;A2:D7;4;FALSO)+30%

(E) =LOCALIZE(A2:D7;12904;4)*1,3

Comentários: A função PROCV do Excel procura o valor passado como parâmetro, em um determinado intervalo (primeiro e segundo parâmetros, respectivamente). Ainda, deve ser determinada qual a coluna a ser retornada caso o valor seja encontrado (coluna D = 4). FALSO é o intervalo pesquisa, o que indica que o valor de retorno será uma correspondência exata. Questão difícil!

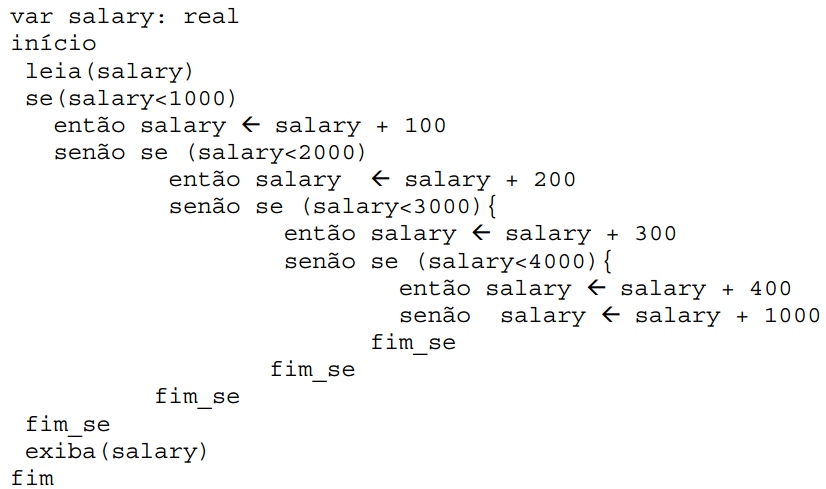

12. Uma das funções da lógica de programação é definir os passos para se resolver problemas do mundo real através de programas de computador criados nas linguagens de programação. Considere, nesse contexto, a estrutura de passos em pseudolinguagem abaixo.

Se for informado o valor 4000 para a variável salary será exibido o valor

(A) 4400

(B) 4300

(C) 5000

(D) 4200

(E) 9000

Comentários: Esta é a questão que tenho CERTEZA que todos os nossos alunos acertaram! Fizemos um aulão AO VIVO e GRATUITO falando de lógica de programação, um assunto que escolhi justamente por ter certeza que a banca cobraria em prova, e que seria de difícil aprendizado, por não ser um assunto comum para informática.

Por isso, estou confiante que nossos alunos viram que, na lógica se-então-senão, o fato de salary ser igual a 4000 levará o código a pular até a linha 12, para o último senão, que acrescentará 1000 à variável salary, fazendo-a receber o valor 5000, que será exibido ao final do programa.

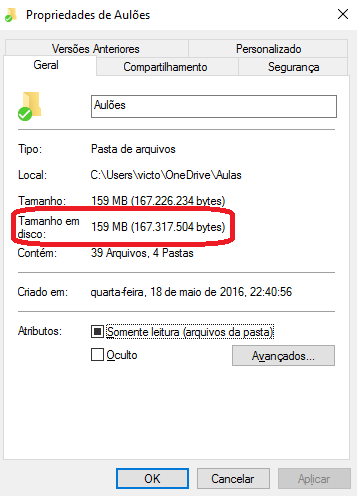

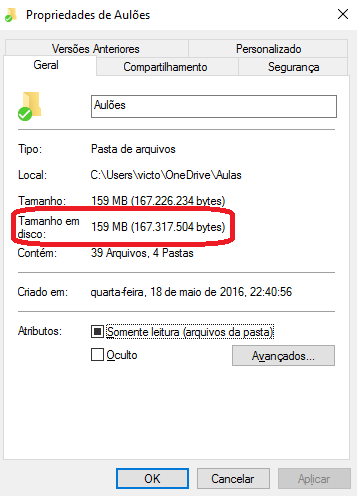

13. Um Técnico precisa enviar 80 arquivos que estão na pasta relatórios de um computador com Windows 7 Professional em português, pelo webmail. Antes de compactar o conteúdo da pasta, para verificar o tamanho em disco ocupado pelos arquivos, o Técnico deve clicar

(A) no menu Propriedades e selecionar a opção Tamanho.

(B) com o botão direito do mouse sobre o nome da pasta e selecionar a opção Propriedades.

(C) no menu Arquivo e na opção Propriedades.

(D) com o botão direito do mouse sobre o nome da pasta e selecionar a opção Resumo.

(E) no menu Opções e na opção Propriedades.

Comentários: Para verificar o tamanho em disco ocupado por uma pasta, o caminho mais rápido realmente é clicar com o botão direito sobre a pasta e visualizar suas propriedades.

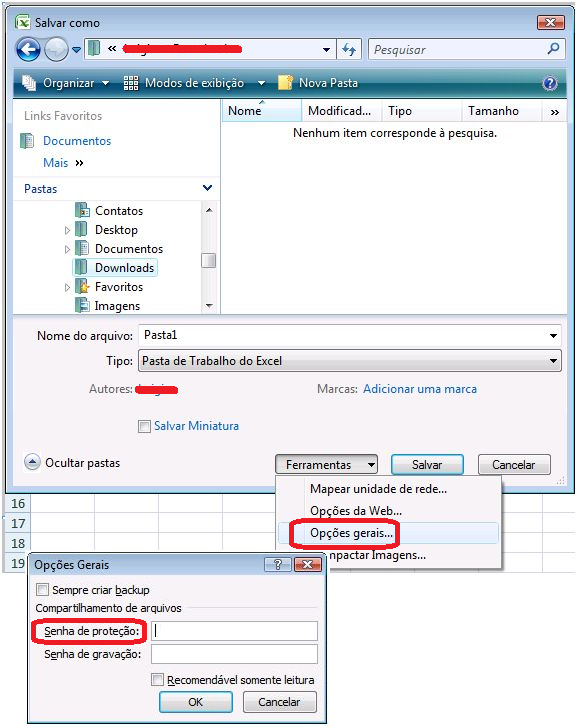

14. Em aplicativos do pacote Office 2007 para Windows, um Técnico deseja colocar senha em um arquivo para garantir confidencialidade. A senha deve ser informada

(A) no momento de salvar o arquivo, em opção adequada de Ferramentas, na janela aberta a partir de Salvar Como.

(B) após concluir o arquivo, clicando-se no menu Ferramentas, em Criptografia e, em seguida, na opção Segurança.

(C) no momento da criação do arquivo, após se clicar no menu Arquivo e na opção Novo.

(D) após o arquivo ser concluído e salvo, utilizando os recursos do Painel de Controle do Windows.

(E) após concluir e salvar o arquivo, utilizando a ferramenta Microsoft Security integrada ao Office.

Comentários: Na Caixa Salvar Como, item Ferramentas, Opções Gerais é o item que permite a colocação de senha no arquivo.

15. Um usuário está navegando na intranet da organização onde trabalha utilizando um computador com o Windows 7, quando ocorre um erro. Ao entrar em contato com o suporte técnico, foi solicitado a tirar um print da tela e enviar por e-mail para que o problema seja analisado e resolvido. Para tirar o print da tela, o usuário deve

(A) pressionar Ctrl + P e, em seguida, selecionar a opção Enviar por e-mail.

(B) clicar no botão Iniciar e, em seguida, na opção Print Screen do menu Acessórios.

(C) pressionar a tecla Print Screen, que pode estar abreviada, dependendo do teclado.

(D) pressionar a tecla Windows, a opção Tela e, em seguida, a opção Fotografar.

(E) clicar no botão Iniciar, na opção Acessórios e, em seguida, na opção Quadro Instantâneo.

Comentários: Para tirar um print da tela, o botão PrintScreen, no teclado, é o caminho mais curto e eficiente para o procedimento.

Espero que tenham feito boa prova.

Grande abraço!