Gabarito Extraoficial SEFAZ-BA – Noções de Informática – Administração, Finanças e Controle externo.

Olá Pessoal,

Chegamos ao final de mais uma jornada. A prova de hoje pode ter garantido o seu novo emprego público! Estamos torcendo pela sua aprovação!

Vamos comentar o gabarito da prova de Informática abaixo. Os comentários serão sucintos. Qualquer dúvida estou às ordens.

46. Um Auditor Fiscal estava trabalhando no processo Estimar Custos em um projeto com base nas melhores práticas do PMBOK … Para isso, o Auditor utilizou um método que usa estatística entre os dados históricos relevantes e outras variáveis … O método utilizado pelo Auditor denomina-se:

e) estimativa paramétrica

Comentário: A estimativa paramétrica utiliza uma relação estatística entre dados históricos e outras variáveis (por exemplo, metros quadrados em construção) para calcular uma estimativa para parâmetros da atividade, tais como custo, orçamento e duração.

47. Os diagramas a seguir utilizam a modelagem em BPMN 2.0. Um Auditor Fiscal afirma corretamente que o diagrama:

a) II focaliza a forma como os participantes trocam mensagens, demonstrando a comunicação entre eles, e trazendo a representação do processo e suas interações. A coreografia mostra o comportamento esperado entre os participantes e o contrato de negócio de interações entre eles.

Comentário: Para BPMN a Coreografia é um tipo de diagrama que difere em propósito e comportamento da representação de um processo de negócio padrão (diagrama de orquestração). O diagrama de orquestração é o mais conhecido e utilizado pela maioria das ferramentas de modelagem e define o fluxo das atividades do processo de uma organização. Em contraste, a coreografia define como processos interagem uns com os outros.

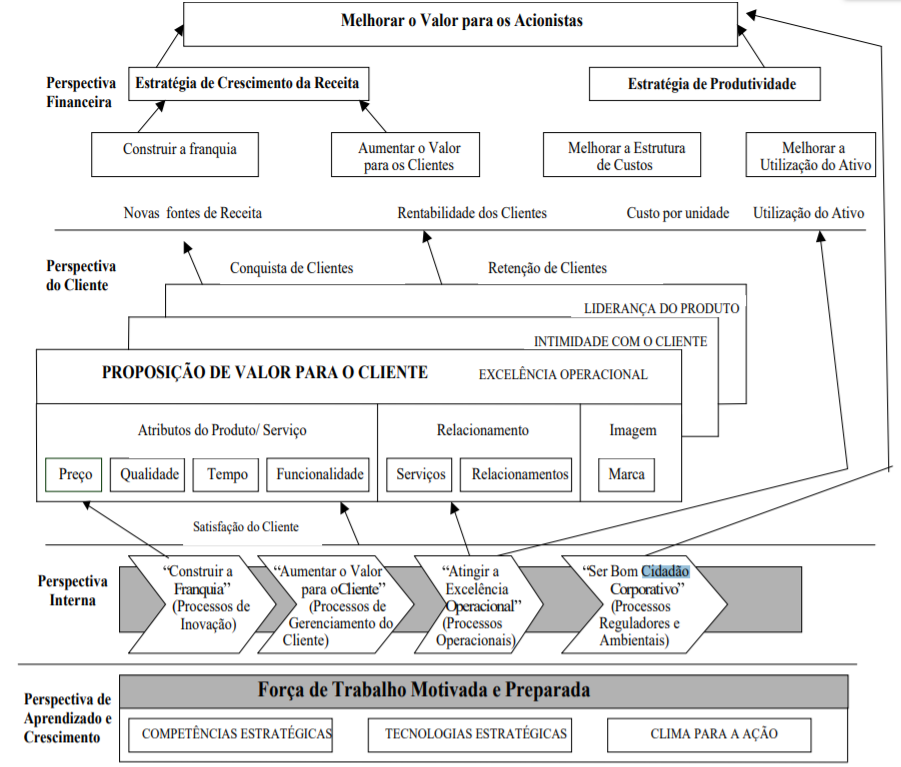

48. Suponha que um Auditor Fiscal tenha participado da elaboração do mapa estratégico da SEFAZ-BA de acordo com o BSC … Os indicadores agrupados em:

c) II correspondem à perspectiva dos Processos Internos, podendo se referir a objetivos como: elevar a eficácia na gestão de riscos, fornecer soluções de alta qualidade que atendam às necessidades dos cidadãos-usuários e desenvolver serviços e produtos invadores com alto valor agregado.

49. Nos sistemas transacionais, os dados sofrem diversas alterações como inclusão, alteração, exclusão … esses dados:

d) podem sofrer operações de consulta, mas, devido a sua não volatilidade, não podem ser alterados, não havendo necessidade de bloqueio por concorrência de usuários ao seu acesso.

Comentário: Inspirada em um artigo da devmedia … ” Nos sistemas transacionais os dados sofrem diversas alterações como, por exemplo, a inclusão, alteração e exclusão de dados. No ambiente do Data Warehouse os dados, antes de serem carregados, são filtrados e limpos “gerando informação”. Após esta etapa esses dados sofrem somente operações de consulta e exclusão, sem que possam ser alterados, e esta característica representa a não-volatilidade. “

50. A análise SWOT torna-se uma ferramenta estrategica quando se realiza o cruzamento que verifica a influência que as forças e fraquezas possuem sobre as oportunidades e ameaças … I e II referem-se, correta e respectivamente, às estratégias

b) de defesa e de confronto

Comentário: Estratégias WT (Fraquezas e Ameaças) – Estratégia Defensiva: consiste na junção das fraquezas internas e ameaças externas. Nela, são desenvolvidas ações defensivas para proteger a empresa, diminuindo o impacto das ameaças.

Estratégias ST (Forças e Ameaças) – Estratégia Confrontativa: consiste na junção das forças internas com as ameaças externas. Nela, são desenvolvidas estratégias de confronto que utilizam os pontos fortes da empresa para diminuir as ameaças.

51. Um profissional da área administrativa de certa instituição recebeu um Analista de Sistemas que estava fazendo levantamento de requisitos para a construção de um novo software. Ao informar ao Analista um requisito não funcional para o seu departamento, o profissional corretamente disse que:

c) a resposta a uma consulta de dados deveria durar no máximo dois segundos para não atrasar seu trabalho.

Comentário: Desempenho é um atributo de qualidade importante para sistemas de software. Considere, por exemplo, um sistema de uma administradora de cartões de crédito. Em tal sistema, um projetista ou engenheiro de software poderia considerar os requisitos de desempenho para obter uma resposta de tempo para autorização de compras por cartão.

Mais uma questão tirada do site da DevMedia … Especificam o tempo de resposta de um sistema de software aceitável para usuários. Neste caso, um projetista poderia especificar que o sistema deveria responder à solicitação de um serviço específico de um usuário dentro de um intervalo de 2 segundos.

52. Os web services são componentes de software na web que podem fornecer determinados serviços … Para descrever a estrutra destas mensagens geralmente utiliza-se

d) WSDL

Comentário: WSDL é um a descrição em formato XML de um Web Service que utilizará SOAP / RPC como protocolo. É o acrônimo de Web Services Description Language (Linguagem de Descrição de Serviços Web).

53. Para buscar na tabela Contribuinte todos os nomes de contribuintes …

b) SELECT * FROM Contribuintes WHERE nomeContribuinte LIKE ‘%s’;

Comentário: A sintaxe correta do comando utiliza as palavras-chave SELECT, FROM e WHERE, e, neste caso, usa o LIKE para comparação de um atributo com um formato de texto padrão. Neste caso usamos o ‘%s’ para selecionarmos apenas as linhas cujos atributos terminam com a letra s.

54. Solicitou-se a um Auditor analisar os endereços IP listados abaixo. … Ele concluiu corretamente que o endereço .

e) 2804:14c:122:86k6::1008 está incorreto, pois as letras possíveis em um endereço IPv6 vão de até f.

Comentário: Os endereços IPv6 são normalmente escritos como oito grupos de 4 dígitos hexadecimais. Os dígitos hexadecimais variam de 0 até f.

55. Um Audito recebeu uma mensagem de e-mail, aparentemente de seu banco …

a) phishing

Comentário: Phishing é uma técnica de fraude online, utilizada por criminosos no mundo da informática para roubar senhas de banco e demais informações pessoais, usando-as de maneira fraudulenta. A expressão phishing (pronuncia-se “fichin”) surgiu a partir da palavra em inglês “fishing”, que significa “pescando”.

Espero que você tenha feito uma boa prova.

Forte abraço,

Thiago