Acesso Remoto (VPN, RDP), resumo em tabelas para o concurso da PF

Olá, futuro policial federal! Hoje vamos explorar um tema fundamental que aparece constantemente em concursos públicos da área de tecnologia: Acesso Remoto a Computadores, com foco em VPN e RDP.

Este assunto é essencial para compreender como profissionais podem acessar sistemas e recursos corporativos de forma segura a partir de qualquer localização. Para a Polícia Federal, dominar conceitos de acesso remoto é crucial para operações investigativas, trabalho em campo e acesso seguro a bases de dados criminais.

Preparei este conteúdo de forma resumida, didática e prática, focando nos aspectos que mais aparecem em questões de concursos e nas aplicações reais na segurança pública.

A seguir apresentamos os tópicos deste conteúdo:

- Conceitos Fundamentais de Acesso Remoto

- VPN (Virtual Private Network)

- RDP (Remote Desktop Protocol)

- Outros Protocolos de Acesso Remoto

- Comparação entre Tecnologias

- Aspectos de Segurança

- Implementação e Configuração

- Aplicações na Polícia Federal

1. Conceitos Fundamentais de Acesso Remoto

Acesso Remoto: Capacidade de conectar-se e utilizar recursos de um computador ou rede a partir de uma localização distante, como se estivesse fisicamente presente.

Componentes Básicos:

| Componente | Função | Exemplos |

|---|---|---|

| Cliente | Dispositivo que solicita acesso | Laptop, smartphone, tablet |

| Servidor | Sistema que fornece acesso | Servidor corporativo, workstation |

| Rede de Transporte | Meio de comunicação | Internet, rede corporativa |

| Protocolo | Regras de comunicação | VPN, RDP, SSH, VNC |

| Autenticação | Verificação de identidade | Usuário/senha, certificados, 2FA |

Objetivos do Acesso Remoto:

| Objetivo | Descrição | Benefício |

|---|---|---|

| Mobilidade | Trabalho de qualquer local | Flexibilidade operacional |

| Continuidade | Acesso mesmo fora do escritório | Manutenção de produtividade |

| Economia | Redução de deslocamentos | Otimização de recursos |

| Suporte | Assistência técnica remota | Resolução rápida de problemas |

| Segurança | Acesso controlado a sistemas críticos | Proteção de dados sensíveis |

Requisitos Fundamentais:

| Requisito | Importância | Implementação |

|---|---|---|

| Segurança | Proteção contra acesso não autorizado | Criptografia, autenticação forte |

| Performance | Velocidade adequada para o trabalho | Otimização de protocolos |

| Confiabilidade | Conexão estável e disponível | Redundância, qualidade da rede |

| Facilidade de Uso | Interface intuitiva para usuários | Software cliente amigável |

| Auditoria | Rastreamento de acessos | Logs detalhados, monitoramento |

2. VPN (Virtual Private Network)

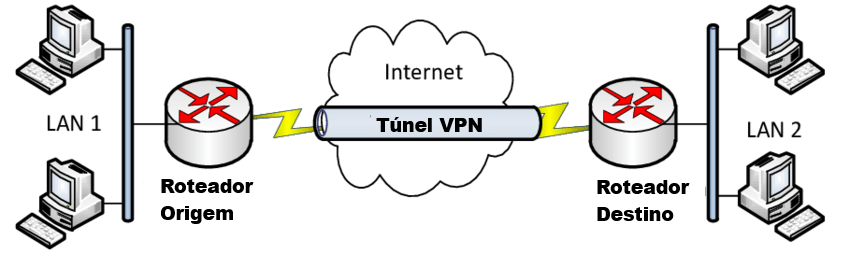

Definição: Rede privada virtual que cria túnel criptografado através de uma rede pública (Internet) para conectar usuários remotos à rede corporativa de forma segura.

Características Principais:

| Característica | Descrição |

|---|---|

| Túnel Criptografado | Comunicação protegida através da Internet |

| Autenticação | Verificação de identidade antes do acesso |

| Transparência | Usuário trabalha como se estivesse na rede local |

| Flexibilidade | Acesso de qualquer local com Internet |

| Economia | Utiliza infraestrutura pública existente |

Tipos de VPN:

| Tipo | Características | Uso Típico |

|---|---|---|

| Site-to-Site | Conecta redes inteiras | Filiais → Matriz |

| Remote Access | Conecta usuários individuais | Funcionários remotos |

| Client-to-Site | Cliente individual → Rede corporativa | Trabalho home office |

| Client-to-Client | Conexão direta entre clientes | Comunicação peer-to-peer |

Protocolos VPN Principais:

| Protocolo | Características | Segurança | Uso |

|---|---|---|---|

| IPSec | Padrão robusto, complexo | Alta | Corporativo, site-to-site |

| SSL/TLS | Baseado em web, simples | Alta | Acesso via navegador |

| PPTP | Simples, rápido | Baixa | Descontinuado |

| L2TP | Combinado com IPSec | Alta | Corporativo tradicional |

| OpenVPN | Open source, flexível | Alta | Implementações customizadas |

| WireGuard | Moderno, performático | Alta | Soluções modernas |

Arquitetura VPN Típica:

| Componente | Função | Localização |

|---|---|---|

| VPN Gateway | Servidor que aceita conexões | Rede corporativa |

| Cliente VPN | Software no dispositivo do usuário | Dispositivo remoto |

| Servidor de Autenticação | Valida credenciais | Rede corporativa |

| Firewall | Filtra tráfego VPN | Perímetro da rede |

| Certificados | Autenticação baseada em PKI | Distribuídos aos clientes |

Exemplo Prático – VPN da PF:

Investigador em operação externa: 1. Conecta à Internet via 4G/Wi-Fi 2. Inicia cliente VPN institucional 3. Autentica com certificado + senha 4. Estabelece túnel criptografado 5. Acessa SINIC como se estivesse na delegacia 6. Todas as comunicações protegidas por IPSec

3. RDP (Remote Desktop Protocol)

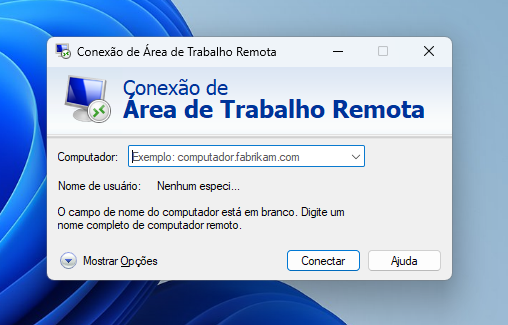

Definição: Protocolo proprietário da Microsoft que permite controle remoto completo de uma área de trabalho Windows, transmitindo interface gráfica, teclado e mouse através da rede.

Características Fundamentais:

| Característica | Descrição |

|---|---|

| Controle Total | Acesso completo ao desktop remoto |

| Interface Gráfica | Transmissão da tela completa |

| Multi-usuário | Múltiplas sessões simultâneas |

| Redirecionamento | Dispositivos locais no sistema remoto |

| Compressão | Otimização para redes lentas |

Componentes do RDP:

| Componente | Função | Localização |

|---|---|---|

| Terminal Server | Hospeda sessões remotas | Servidor Windows |

| Cliente RDP | Interface para usuário | Dispositivo local |

| RDP Protocol | Comunicação entre cliente/servidor | Rede TCP/IP |

| Session Manager | Gerencia sessões de usuários | Sistema operacional |

| Device Redirection | Mapeia dispositivos locais | Ambos os lados |

Versões do RDP:

| Versão | Características | Suporte |

|---|---|---|

| RDP 6.0 | Primeira versão robusta | Windows XP/2003 |

| RDP 7.0 | Suporte a múltiplos monitores | Windows 7/2008 |

| RDP 8.0 | Touch e gestos | Windows 8/2012 |

| RDP 10.0 | Performance melhorada | Windows 10/2016+ |

Recursos Avançados:

| Recurso | Função | Benefício |

|---|---|---|

| RemoteApp | Aplicações individuais remotas | Integração transparente |

| Clipboard Redirection | Compartilhamento de área de transferência | Facilidade de uso |

| Drive Mapping | Acesso a drives locais | Transferência de arquivos |

| Printer Redirection | Impressão em impressora local | Funcionalidade completa |

| Audio Redirection | Som transmitido ao cliente | Experiência completa |

Configurações de Segurança:

| Configuração | Propósito | Implementação |

|---|---|---|

| NLA | Network Level Authentication | Autenticação antes da sessão |

| TLS | Criptografia da conexão | Certificados SSL/TLS |

| Firewall Rules | Controle de acesso | Portas específicas (3389) |

| Account Policies | Controle de usuários | Grupos e permissões |

| Session Limits | Limitação de tempo/recursos | Políticas de grupo |

4. Outros Protocolos de Acesso Remoto

SSH (Secure Shell):

| Aspecto | Características |

|---|---|

| Propósito | Acesso remoto seguro a linha de comando |

| Porta | 22 (TCP) |

| Criptografia | Forte, múltiplos algoritmos |

| Autenticação | Senha, chave pública, certificados |

| Uso Típico | Administração de servidores Linux/Unix |

VNC (Virtual Network Computing):

| Aspecto | Características |

|---|---|

| Propósito | Controle remoto multiplataforma |

| Porta | 5900+ (TCP) |

| Segurança | Básica, requer túnel adicional |

| Compatibilidade | Windows, Linux, macOS |

| Uso Típico | Suporte técnico, acesso ocasional |

TeamViewer:

| Aspecto | Características |

|---|---|

| Propósito | Acesso remoto comercial |

| Conectividade | Atravessa NAT automaticamente |

| Segurança | Criptografia end-to-end |

| Facilidade | Configuração muito simples |

| Limitação | Solução proprietária, custos |

Telnet:

| Aspecto | Características |

|---|---|

| Propósito | Acesso remoto em texto |

| Porta | 23 (TCP) |

| Segurança | Nenhuma (texto plano) |

| Status | Descontinuado por questões de segurança |

| Substituição | SSH para uso seguro |

5. Comparação entre Tecnologias

VPN vs RDP:

| Critério | VPN | RDP |

|---|---|---|

| Escopo | Acesso à rede completa | Acesso a computador específico |

| Transparência | Total para aplicações | Interface gráfica remota |

| Performance | Depende da aplicação | Otimizada para desktop |

| Recursos Locais | Uso normal | Redirecionamento necessário |

| Segurança | Túnel da rede | Sessão específica |

| Configuração | Complexa | Simples |

| Largura de Banda | Variável | Constante (tela) |

Escolha de Tecnologia por Cenário:

| Cenário | Tecnologia Recomendada | Justificativa |

|---|---|---|

| Acesso a múltiplos sistemas | VPN | Transparência total |

| Controle de computador específico | RDP | Interface gráfica completa |

| Administração de servidores | SSH | Segurança e eficiência |

| Suporte técnico ocasional | VNC/TeamViewer | Facilidade de uso |

| Trabalho home office | VPN | Acesso completo aos recursos |

| Aplicação específica | RDP/RemoteApp | Foco na aplicação |

6. Aspectos de Segurança

Vulnerabilidades Comuns:

| Tecnologia | Vulnerabilidades | Mitigações |

|---|---|---|

| VPN | Configuração fraca, protocolos inseguros | IPSec, certificados, auditoria |

| RDP | Ataques de força bruta, exploits | NLA, TLS, firewall, 2FA |

| SSH | Ataques de dicionário, chaves fracas | Chaves fortes, fail2ban, rate limiting |

| VNC | Senhas fracas, sem criptografia | Túnel SSH, senhas robustas |

Boas Práticas de Segurança:

| Prática | Aplicação | Benefício |

|---|---|---|

| Autenticação Forte | 2FA, certificados | Reduz acesso não autorizado |

| Criptografia Robusta | AES-256, protocolos modernos | Proteção dos dados |

| Monitoramento | Logs detalhados, alertas | Detecção de anomalias |

| Firewall | Filtragem de IPs/portas | Controle de acesso |

| Atualizações | Patches regulares | Correção de vulnerabilidades |

| Políticas de Sessão | Timeouts, limitações | Redução de exposição |

Controles Específicos para PF:

| Controle | Implementação | Objetivo |

|---|---|---|

| Certificados Institucionais | PKI própria | Autenticação forte |

| Segregação de Redes | VLANs dedicadas | Isolamento de dados sensíveis |

| Auditoria Completa | Logs centralizados | Rastreabilidade total |

| Acesso Condicional | Baseado em localização/horário | Controle granular |

| Backup de Sessões | Gravação de atividades | Evidências e treinamento |

7. Implementação e Configuração

Implementação VPN Corporativa:

| Etapa | Ação | Considerações |

|---|---|---|

| 1. Planejamento | Definir requisitos e arquitetura | Número de usuários, largura de banda |

| 2. Hardware | Instalar concentradores VPN | Redundância, capacidade |

| 3. Certificados | Configurar PKI | Autoridade certificadora própria |

| 4. Políticas | Definir regras de acesso | Grupos, permissões, horários |

| 5. Clientes | Distribuir software/configurações | Facilidade de instalação |

| 6. Testes | Validar funcionalidade e segurança | Cenários reais de uso |

Configuração RDP Segura:

| Configuração | Parâmetro | Valor Recomendado |

|---|---|---|

| Porta | Mudar porta padrão | Diferente de 3389 |

| Autenticação | Network Level Authentication | Habilitado |

| Criptografia | Nível de segurança | Alto (TLS 1.2+) |

| Firewall | Acesso por IP | Lista branca específica |

| Sessões | Timeout | 30 minutos |

| Logs | Auditoria | Todos os eventos |

8. Aplicações na Polícia Federal

Cenários de Uso VPN:

| Cenário | Descrição | Benefícios |

|---|---|---|

| Investigador em Campo | Acesso ao SINIC durante operação | Consulta em tempo real |

| Trabalho Home Office | Acesso completo aos sistemas | Continuidade operacional |

| Delegacias Remotas | Conexão com sede regional | Integração de dados |

| Cooperação Interagências | Acesso controlado a sistemas | Compartilhamento seguro |

Cenários de Uso RDP:

| Cenário | Descrição | Benefícios |

|---|---|---|

| Suporte Técnico | Manutenção remota de sistemas | Resolução rápida |

| Perícia Remota | Análise de sistemas apreendidos | Especialistas remotos |

| Treinamento | Demonstrações de sistemas | Capacitação distribuída |

| Backup Operacional | Acesso de emergência | Continuidade crítica |

Exemplo Integrado – Operação de Campo:

| Etapa | Tecnologia | Ação |

|---|---|---|

| 1. Conectividade | VPN | Estabelecer túnel seguro |

| 2. Acesso Inicial | VPN | Login no domínio corporativo |

| 3. Consulta Básica | VPN | Acesso direto ao SINIC |

| 4. Análise Específica | RDP | Controle de workstation especializada |

| 5. Documentação | VPN | Upload de evidências |

| 6. Comunicação | VPN | Email e chat corporativo |

Benefícios para Investigações:

| Benefício | Descrição | Impacto |

|---|---|---|

| Mobilidade | Acesso de qualquer local | Operações mais eficazes |

| Rapidez | Consultas imediatas | Decisões em tempo real |

| Segurança | Comunicações protegidas | Proteção de dados sensíveis |

| Economia | Redução de deslocamentos | Otimização de recursos |

| Especialização | Acesso remoto a especialistas | Expertise distribuída |

Considerações de Segurança na PF:

| Aspecto | Implementação | Justificativa |

|---|---|---|

| Dados Classificados | VPN dedicada para informações sigilosas | Proteção nacional |

| Auditoria Total | Log de todas as atividades remotas | Compliance e segurança |

| Acesso Granular | Permissões por nível de classificação | Princípio da necessidade de saber |

| Redundância | Múltiplos caminhos de acesso | Disponibilidade crítica |

| Monitoramento | Detecção de anomalias em tempo real | Segurança proativa |

Conclusão

Espero que tenham gostado do conteúdo e que este material seja útil em sua jornada rumo à aprovação no concurso da Polícia Federal. Dominar acesso remoto é fundamental para operações modernas e investigações eficazes!

Continue estudando com dedicação – sua aprovação está mais próxima do que você imagina!

Sucesso nos estudos!