Gabarito Extraoficial SEFAZ-BA – Noções de Informática – Administração Tributária

Olá Pessoal,

Chegamos ao final de mais uma jornada. A prova de hoje pode ter garantido o seu novo emprego público! Estamos torcendo pela sua aprovação!

Vamos comentar o gabarito da prova de Informática abaixo. Os comentários serão sucintos. Qualquer dúvida estou às ordens.

1. A figura a seguir utiliza a modelagem BPMN 2.0 … O diagrama do tipo

d) I apresenta cada participante como um pool por ser um diagrama de orquestração; no diagrama II, os participantes que fazem parte da atividade de coreografia correspondem aos pools de diagrama do tipo I.

Comentário: Para BPMN a Coreografia é um tipo de diagrama que difere em propósito e comportamento da representação de um processo de negócio padrão (diagrama de orquestração). O diagrama de orquestração é o mais conhecido e utilizado pela maioria das ferramentas de modelagem e define o fluxo das atividades do processo de uma organização. Em contraste, a coreografia define como processos interagem uns com os outros.

2. Um Auditor Fiscal estava trabalhando no processo de Estimar Custo em um projeto com base nas melhores práticas do PMBOK 5a edição… O método inicialmente estima o custo com o maior nível de detalhes especificados e, em seguida, os resume, ou seja, recolhe os detalhes de forma que restem os níveis mais altos para serem utilizados em subsequentes relatórios e rastreamento denomina-se

a) estimativa bottom-up

Comentário:

Questão retirada do PMBOK … “A estimativa “bottom-up” é um

método para estimar um componente do trabalho. O custo de pacotes de

trabalho individuais ou atividades é estimado com o maior nível de detalhes

especificados. O custo detalhado é então resumido ou repassado para níveis mais

altos para ser utilizado em subsequentes relatórios e

rastreamento. O custo e a precisão da estimativa de custos

“bottom-up” geralmente são influenciados pelo tamanho ou complexidade

da atividade individual ou pacote de trabalho.”

3. Além dos indicadores reativos que, uma vez implementados automaticamente detectam as ocorrências com base nos indicadores mapeados, existem também os controles proativos que requerem que os gestores os promovam periodicamente. Uma das técnicas que os gestores podem usar requer que sejam selecionadas exploradas e modeladas grandes quantidades de dados … O texto se refere à uma técnica de

b) data mining

Comentário: A questão apresenta uma descrição bem completa da técnica de mineração de dados. Fala em usar grandes bases de dados, para encontrar tendências, padrões e relações que podem estar ocultas nos dados. Logo, temos a nossa reposta na alternativa B.

4. A análise SWOT torna-se uma ferramenta estratégica quando realiza-se o cruzamento que verifica a influência que as forças e fraquezas possuem sobre as oportunidades e ameaças, e, a partir disso, são definidos os planos de ação…. I e II referem-se, correta e respectivamente, à estratégia

c) de reforço e ofensiva

Comentário: Estratégias WO (Fraquezas e Oportunidades) – Estratégia de Reforço: consiste na junção das fraquezas internas e oportunidades externas. Seu objetivo é analisar as fraquezas de forma a tentar superá-las para aproveitar as oportunidades.

Estratégias SO (Forças e Oportunidades) – Estratégia Ofensiva: consiste na junção das forças internas com as oportunidades externas. Seu objetivo é aumentar e aperfeiçoar as forças para que as oportunidades sejam bem aproveitadas, se tornando vantagens competitivas.

5. Suponha que um Auditor Fiscal tenha participado da elaboração do mapa estratégico da SEFAZ-BA, de acordo com o BSC. Como resultado do trabalho, foram listados os objetivos a seguir… Os objetivos agrupados em

e) II correspondem à perspectiva dos Processos Internos e podem utilizar indicadores como Percentual de ocorrência de riscos não mitigados e Índice de cumprimento dos requisitos de qualidade.

Comentário: Perceba na figura abaix a presença dos objetivos dos Processos Internos que podem, perfeitamente, serem controlados pelos indicadores descritos na alternativa.

Mapa Estratégico BSC.

6. Um profissional está usando um recurso de descoberta de requisitos para o desenvolvimento de um novo software, que consiste em mostrar através de um diagrama a interação dos atores com o sistema de software … Baseado nessa descrição conclui-se que o profissional está utilizando o recurso de

a) caso de uso

Comentário: Especificações de casos de uso são narrativas em texto, descrevendo a unidade funcional, e são amplamente utilizados para representar requisitos funcionais nos sistemas. Os diagramas de Casos de Uso são representações gráficas dos Casos de Uso e seus relacionamentos com outros casos de uso e atores.

Neste diagrama, um caso de uso é representado por uma elipse contendo, internamente, o nome do caso de uso e um ator é representado por um boneco palito. Opcionalmente o diagrama pode ter uma fronteira, que delimita o sistema, no qual os casos de usos estarão representados dentro da fronteira e os atores fora da mesma.

7. Na programação de um software, deseja-se calcular a média … Para isso, se propôs o seguinte algoritmo. … O trecho mostrado está

c) correto para o problema proposto

Comentário: O enunciado pede para calcular a média dos dois maiores números de um universo de três números armazenados nas variáveis a, b e c. Na primeira estrutura condicional SE o algoritmo teste se A é menor que B e ao mesmo tempo se A é menor que C através da conjunção E. Se o resultado for verdadeiro A é o menor de todos e deve ser descartado por isso o primeiro valor de r é a média de B e C.

Caso contrário, sabendo que A não é o menor dos três o algoritmo apresenta um outro teste com a estrutura SE onde se realiza o teste para verificar se B é menor que C, daí percebe-se que se A não é o menor dos 3 e B for menor que C então é porque B é o menor de todos, calculando a média de A e C, em último caso, se nenhum dos dois teste anteriores for verdadeiro, ou seja A não é o menor de todos, B é maior que C então o menor só pode ser o próprio C e calcula-se corretamente a média entre A e B. Resumindo, algoritmo correto.

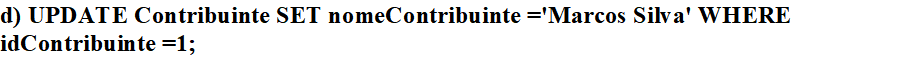

8. Em uma tabela chamada Contribuinte de um banco de dados padrão SQL aberto e em condições ideais há o campo idContribuinte do tipo inteiro …. Para isso terá que utilizar o comando

Comentário: Conforme tratado na aula de revisão, a questão pede para você conhecer a sintaxe do comando UPDATE. Neste caso você precisa seguir o seguinte padrão “–UPDATE … SET … WHERE” Logo, temos nossa resposta na alaternativa D.

9. Uma vulnerabilidade existente no computador de um funcionário fez com que ele recebesse automaticamente, por meio da rede, um malware que passou a consumir grande quantidade de recursos, deixando o computador lento. Esse malware passou a enviar cópias de si mesmo para outras pessoas e a participar de um ataque de negação de serviço com o objetivo de tirar o site do ar. As características descritas permitem concluir que o malware recebido pelo funcionário pode ser um

e) worm ou dot (bot)

Comentário: Consumir grande quantidade de recursos tornando o computador lento, enviar cópias de si mesmo para outra pessoa, são características de um WORM e participar de um ataque de negação de serviço formando uma rede zumbi é característica de um BOT, este inclusive tem o mesmo mecanismo de propagação de um worm, logo a resposta seria letra E, WORM e BOT. Sendo que o examinador pecou e há um erro material, não é DOT (Ponto) e sim BOT (ROBOT), sendo, portanto, uma questão passível de recurso pleiteando anulação.

10. Para enviar pacotes da Internet para a rede interna de uma instituição e vice-versa utilizam-se roteadores, que são dispositivos encarregados de encaminhar pacotes de uma rede para outra utilizando protocolos de roteamento como

c) RIP e OSPF

Comentário: Os roteadores possuem dentre os paradigmas de roteamento a técnica de melhor caminho baseado em um vetor de distância que apresenta como mais popular protocolo o OSPF (Open Shortest Path First) e a técnica de estado de enlace onde analisa que não necessariamente o caminho mais curto é o mais rápido apresentando como principal protocolo o RIP (Routing Information Protocol).

Espero que você tenha feito uma boa prova.

Forte abraço,

Thiago