Tecnologia da Informação – SEFAZ/PE : Comentários à prova e recurso em vídeo!

Olá amigos e amigas!

Venho aqui para comentar as questões da prova de Tecnologia da Informação da prova de Auditor Fiscal da SEFAZ – Pernambuco. Foi uma prova muito boa, e que premiou aqueles que estudaram pelo nosso material. Vejamos:

61. A Política de Segurança da Informação (PSI) apresenta o conjunto de princípios que norteiam a gestão da segurança das informações corporativas. A PSI deve

I. ser aprovada pela administração e divulgada para toda a organização.

II. classificar as informações de acordo com as prioridades da TI, devendo ser revisada mensalmente.

III. conter um escopo claramente definido e definir papéis e responsabilidades.

Está correto o que se afirma em

(A) I, II e III.

(B) III, apenas.

(C) I e III, apenas.

(D) I e II, apenas.

(E) II e III, apenas.

Comentários: a questão resolveu abordar a Política de Segurança da Informação. Perceba que, embora não explicitamente, a banca está cobrando do candidato conhecimento da norma ISO 27002, mais especificamente o tópico Política e Organização. Por isso, que, em nosso material, eu chamo a sua atenção para a norma. Lá, destacamos que a direção da organização cria o documento da PSI, e divulgar a todos da organização (item I correto), os ativos devem ser classificados em relação à sua importância e criticidade para a organização, devendo esta classificação ser revisada periodicamente (item II errado), e que o escopo deve ser bem definido, com papéis e responsabilidades claros (item III correto).

62. A certificação digital é uma forma de demonstrar e certificar a identidade do titular da assinatura digital. É correto afirmar que

(A) o certificado digital pode ser obtido junto a qualquer instituição pública estadual ou federal, autorizada pelo governo a realizar operações financeiras e/ou fiscais.

(B) a entidade subordinada à hierarquia da ICP-Brasil, responsável por emitir, distribuir, renovar, revogar e gerenciar certificados digitais, é chamada de Autoridade Certificadora.

(C) assinatura digital é a operação de criptografar um documento com o uso de uma chave criptográfica pública, que atribui ao documento integridade e disponibilidade.

(D) a assinatura digital é uma senha do contribuinte que permite a identificação do autor de um documento submetido à Secretaria da Fazenda.

(E) o contabilista de uma empresa deve ficar com o certificado digital do contribuinte para assinar documentos por ele na sua ausência e/ou em caso de urgência.

Comentários: em nosso material fica claro que a Autoridade Certificadora é aquela responsável por emitir, renovar, revogar e gerenciar certificados digitais. As demais sentenças são fictícias.

63. Duas séries de certificados previstos na ICP-Brasil são descritas a seguir:

I. Reúne os certificados de assinatura digital, utilizados na confirmação de identidade na web, em e-mails, em Redes Privadas Virtuais (VPNs) e em documentos eletrônicos com verificação da integridade das informações.

II. Reúne os certificados de sigilo, que são utilizados na codificação de documentos, de bases de dados, de mensagens e de outras informações eletrônicas sigilosas.

As séries de certificados I e II são categorizadas, respectivamente, de

(A) A e B.

(B) B e D.

(C) A e F.

(D) A e S.

(E) B e C.

Comentários: na parte de Tipos de Certificação Digital, na nossa aula, damos destaque às séries A e S , certificados “cotidianos” e de sigilo, respectivamente, além da série T. Inclusive, as definições são exatamente as mesmas, retiradas do site da ICP-Brasil.

64. O método criptográfico normalmente utilizado para gerar assinaturas digitais que, quando aplicado sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho fixo é chamado de

(A) hash.

(B) patch.

(C) hoax.

(D) compact brief.

(E) abstract key.

Comentários: Na nossa aula de Seg Info (só dá ela até agora, rs) explicamos em detalhes a assinatura digital baseada em funções de hash, descrita resumidamente no enunciado da questão. Nas demais alternativas, nem existem conceitos de Seg Info.

65. O Plano de Continuidade de Negócios (PCN) tem como principal objetivo apontar

(A) as regras sobre a realização de cópias de segurança, como tipo de mídia utilizada, período de retenção e frequência de execução.

(B) quais são os processos críticos de TI que suportam o negócio da organização e os procedimentos necessários para evitar ou mitigar a indisponibilidade dos serviços de TI.

(C) as regras de uso dos recursos computacionais, os direitos e as responsabilidades de quem os utiliza e as situações que são consideradas abusivas.

(D) como são tratadas as informações pessoais, sejam elas de clientes, usuários ou funcionários.

(E) as regras sobre o uso de senhas nos recursos computacionais, como tamanho mínimo e máximo, regra de formação e periodicidade de troca.

Comentários: De 10 questões, temos cinco englobadas na Aula 1 dos nossos PDFs, consecutivamente. Lá, falamos que o Plano de Continuidade do Negócio se preocupa em assegurar a disponibilidade e a segurança do sistema de segurança da informação, gerenciando crises, a continuidade operacional e a recuperação de desastres. As alternativas acima apresentam sentenças fictícias e demasiado detalhistas. Somente a alternativa b) está alinhada com o conceito do PCN.

66. Em determinado site é dada a seguinte fórmula para a realização de um cálculo:

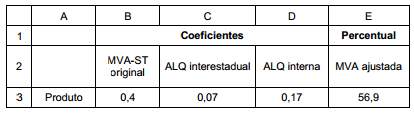

MVA ajustada = {[(1+MVA-ST original)x(1-ALQ interestadual)/(1-ALQ interna )]-1}x100

Considere a planilha abaixo digitada no Microsoft Excel em português.

A fórmula digitada para gerar o resultado na célula E3, considerando que esta célula está configurada para apresentar o valor com apenas uma casa decimal, é

(A) {[(1+B3)*(1-C3)/(1-D3)]-1}*100

(B) =(((1+B3)*(1-C3)/(1-D3))-1)*100

(C) ={[(1+B3)*(1-C3)/(1-D3)]-1}*100

(D) (((1+B3)*(1-C3)/(1-D3))-1)*100

(E) =[[[1+B3]*[1-C3]/[1-D3]]-1]*100

Comentários: Sendo bem sincero, esta não é uma questão de Excel, mas sim de raciocínio. O examinador apenas quer que você substitua, na fórmula, as variáveis pelas células que contêm os valores das variáveis.

67. O grande crescimento do ambiente de negócios faz com que as empresas armazenem um alto volume de informações, tornando a sua correta extração um fator chave para que consigam espaço no mercado competitivo. Nesse contexto, o Data Warehouse (DW) é um depósito de dados

(A) redundante, pois como os dados são provenientes de várias fontes, podem aparecer repetidos dezenas de vezes.

(B) orientado por departamentos, e sua modelagem é norteada a partir de todos os assuntos da empresa, fornecendo uma visão geral dos processos de negócio que permite a tomada de decisões estratégicas.

(C) volátil, em que os dados, após serem filtrados e limpos, podem sofrer alterações, consulta e exclusão de cadastro que refletem nas bases de dados originais.

(D) integrado, que visa padronizar os dados dos diversos sistemas em uma única representação, para serem transferidos para a base de dados única do DW.

(E) invariável com o tempo, que consiste na manutenção de um histórico de dados em relação ao período de tempo maior que dos sistemas comuns o que compromete, de certa forma, o desempenho dos bancos transacionais.

Comentários: Explicamos em nossa aula que o DW é não-volátil, integrado, orientado por assuntos e variante no tempo. Tem por finalidade ser um repositório de dados da organização, voltado para a tomada de decisões. Por eliminação, a única assertiva que não possui incorreções é a alternativa d). A alternativa b) confunde um pouco, mas orientação por departamentos não é caracterísitica de um DW.

68. Um Sistema de Gerenciamento de Banco de Dados (SGBD) é um software com recursos específicos para facilitar a manipulação das informações dos bancos de dados e o desenvolvimento de programas aplicativos. A forma como os dados serão armazenados no banco de dados é definida pelo modelo do SGBD. Os principais modelos são: hierárquico, em rede, orientado a objetos e

(A) funcional.

(B) procedural.

(C) orientado a serviços.

(D) relacional.

(E) orientado a componentes.

Comentários: Quem estudou conosco não pode errar esta! Estudamos em detalhes o modelo relacional. As demais sentenças nem se aplicam a banco de dados.

69. Um dos mecanismos básicos de segurança da informação é um componente de uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede. Este componente de segurança existe na forma de software, de hardware ou da combinação de ambos. Atualmente, os principais sistemas operacionais trazem este componente embutido na forma de software para proteger computadores contra acessos não autorizados vindos da Internet.

O texto descreve o componente conhecido como

(A) sniffer.

(B) antivirus.

(C) proxy.

(D) scandisk.

(E) firewall.

Comentários: Sexta questão da Aula 1 do nosso PDF! Firewall é este elemento da Segurança que, dentre outras finalidades, protege o computador (ou uma rede) de intrusos.

70. Dentre as funções disponíveis no Microsoft Excel 2013, em português, estão as classificadas na categoria das funções matemáticas e trigonométricas. Algumas destas funções são descritas a seguir:

I. A função ARRED arredonda um valor numérico real para um número especificado de casas decimais. Por exemplo, se a célula A1 contiver 23,7825 e se deseja arredondar esse valor para duas casas decimais, poderá ser utilizada a fórmula =ARRED(A1, 2).

II. A função SOMASE soma os valores em um intervalo, que atendem aos critérios especificados. Por exemplo, suponha que o intervalo de células de B2 até B25 contém números e se deseja somar apenas os valores maiores que 5 deste intervalo. Para isso, é possível usar a fórmula =SOMASE(B2:B25,”>5″).

III. A função EXP calcula o resultado de um número elevado a uma potência. Por exemplo, para calcular 98,6 elevado à potência de 3,2 é possível utilizar a fórmula =EXP(98,6:3,2).

Está correto o que se afirma em

(A) I e II, apenas. – CABE RECURSO!

(B) I, apenas.

(C) I, II e III.

(D) II, apenas.

(E) II e III, apenas.

Comentários: Aqui a banca resolveu apertar. Eu falei em nossa, aula, é uma tendência da FCC nos últimos dois anos começar a exigir que o candidato saiba de cor funções do Excel, seus argumentos de entrada e funcionamento. Particularmente acho absurdo, um decoreba sem sentido. E justamente nessa questão a banca se enrolou!

Pela banca, apenas os itens I e II estão corretos, e o III errado. Eu sei o porquê, afinal, a banca extraiu os exemplos dos itens do site do suporte da Microsoft, a saber:

http://office.microsoft.com/pt-br/excel-help/funcao-arred-HP010062455.aspx (Função ARRED)

http://office.microsoft.com/pt-br/excel-help/funcao-somase-HP010062465.aspx (Função SOMASE)

http://office.microsoft.com/pt-br/excel-help/funcao-exp-HP010062432.aspx (Função EXP)

Reparou que, à exceção do item III, que propositalmente foi modificado para estar errado, os exemplos são transcritos do suporte?

Mas aí é que reside o problema. Essa página de suporte é orientada ao Excel 2007. E o Excel 2013 não aceita a utilização de vírgulas (,) entre os argumentos, apenas ponto -e-vírgula (;) entre os argumentos. E a questão é bem clara ao cobrar o Excel 2013 (assim como o edital).

Diante disso, solicito a anulação desta questão.

No mais, considerei a prova muito boa. Nossos alunos foram premiados.

Um grande abraço a todos!