Universo Segurança da Informação: Criptografia Simétrica e Assimétrica.

Introdução

Hoje vamos iniciar uma série especial de artigos falando sobre Segurança da Informação, uma área bem “quente” nas provas de TI. Para abrir em grande estilo, o nosso primeiro tema de Segurança da Informação será a criptografia.

Neste artigo, você terá a oportunidade de aprender e relembrar os principais conceitos, os tipos existentes, além dos algoritmos* mais cobrados pelas bancas. Sendo assim, fique tranquilo caso você não tenha visto o assunto ainda, pois vamos explicar tudo a você. Segue o nosso roteiro:

- Conceitos de Criptografia

- Criptografia Simétrica

- Criptografia Assimétrica

- Análise dos Métodos

- Algoritmos de Criptografia

- Mapa Mental

A publicação de hoje é recomendada a todos os concurseiros que fazem provas específicas de Tecnologia da Informação. No entanto, fique atento também se você faz provas das áreas Fiscal ou Policial, pois esse assunto costuma aparecer eventualmente no conteúdo programático.

Não se preocupe, pois a leitura não será tão demorada quanto você imagina. Entretanto, caso não disponha de tempo suficiente para finalizá-la de uma só vez, a nossa recomendação é a divisão em 2 partes (tente ler os 3 primeiros tópicos e depois leia o restante). Então, chega de “papo furado” e vamos começar!

*Nota: a palavra algoritmo irá aparecer diversas vezes ao longo deste artigo. Não é nosso foco explicar este conceito em detalhes hoje, mas pense que é algoritmo é uma sequência de passos de alguma ação a realizar. Isso já será o suficiente para você seguir conosco.

Tempo de leitura aproximada: 15 a 20 minutos

Conceitos de Criptografia

De forma simples, a criptografia é uma área da Segurança da Informação que contempla um conjunto de técnicas para ocultar um determinado dado ou informação de terceiros.

Para realizar essa proteção, o dado ou a informação precisa estar cifrado de alguma forma. A cifra é uma espécie de codificação, de forma que a mensagem fique secreta. Existem diversos algoritmos e métodos para isso. Os principais trabalham com o conceito de chave.

Uma chave é uma espécie de senha. Para simplificar o seu entendimento, pense em um sistema. Para realizar o “logon”, você precisa de um usuário e uma senha. Geralmente, o usuário é alguma informação que identifica você, por exemplo, e-mail, CPF etc.

Provavelmente, outras pessoas conhecerão seu usuário. Por outro lado, a senha é secreta e não deve ser compartilhada com ninguém. Normalmente, ela segue políticas de segurança e expira com uma periodicidade definida, de forma que fique mais difícil identificá-la.

A chave é uma espécie de senha para acessar o dado ou a informação sigilosa. Em outras palavras, a chave é conhecida pelo detentor da mensagem. Existem dois principais tipos de chave, denominados chave pública e chave privada.

Como o próprio nome diz, a chave privada é a secreta, que não deve ser compartilhada com ninguém. Por outro lado, existe uma chave pública, que pode ser de livre acesso por terceiros.

Você deve estar se perguntando: mas por que eu iria querer compartilhar a minha chave com alguém? Segure a ansiedade, pois vamos falar sobre isso nas próximas seções (nada de “spoiler” por hoje).

Antes de fechar esse bloco, é fundamental que você saiba que existem dois tipos de criptografia: simétrica e assimétrica. Fique atento, pois esse é um conceito que despenca nas provas.

Criptografia Simétrica

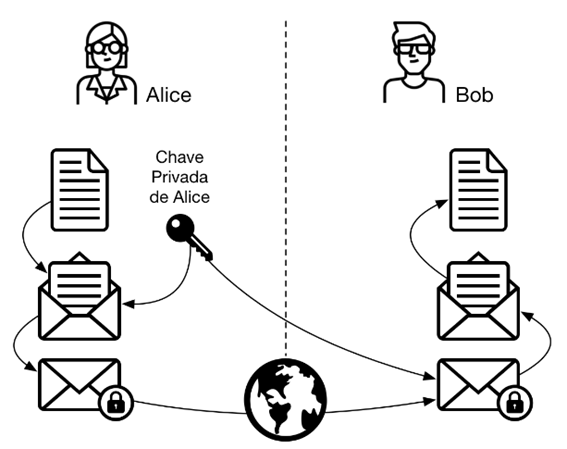

A criptografia simétrica trabalha apenas com a chave privada. Ela é usada para codificar e decodificar a mensagem, nos 2 sentidos, garantindo a confidencialidade dos dados. Vamos dar um exemplo clássico do ramo da computação para você entender melhor:

Quem já estudou esse tópico e está revisando o assunto, certamente conhece a Alice e o Bob. A Alice gostaria de enviar uma mensagem para Bob. Para garantir que ninguém mais terá acesso ao conteúdo, ela resolve codificar a mensagem com uma chave privada, que é compartilhada por ambos.

Bob receberá a mensagem codificada. Para visualizar seu conteúdo, ele precisará decodificar a mensagem. Para isso, ele terá que utilizar a mesma chave privada de Alice.

Criptografia Assimétrica

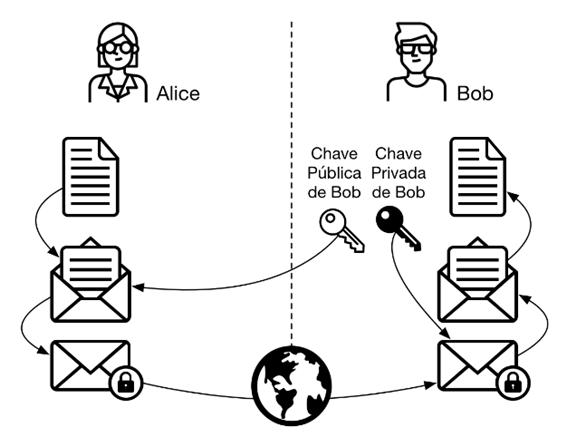

Por outro lado, a criptografia assimétrica trabalha com 2 chaves: pública e privada. A chave pública é utilizada para codificar a mensagem, enquanto a chave privada é utilizada para decodificá-la. Para clarear a sua mente, vamos voltar ao exemplo de Alice e Bob:

Nesta situação, a Alice quer enviar uma nova mensagem para Bob, ainda mais sigilosa do que a anterior. Bob possui um par de chaves pública e privada. A chave pública é de conhecimento de Alice. Entretanto, somente Bob conhece a sua chave privada.

Antes de enviar a mensagem, Alice decide criptografá-la com a chave pública de Bob. Ele irá receber a mensagem codificada. Para visualizar seu conteúdo, Bob precisará decodificar a mensagem. Para isso, ele terá que utilizar a sua chave privada.

A criptografia assimétrica garante a autenticidade e o não-repúdio, uma vez que fica claro que o emissor foi o responsável pelo envio da mensagem. Além disso, preserva também a integridade da informação contra modificações indevidas.

Pelo fato de usar chave pública, a criptografia assimétrica também é conhecida como criptografia de chave pública. Guarde isso para a sua prova, pois essa nomenclatura também despenca nas questões.

Análise dos Métodos

Na sua opinião, é mais difícil descobrir uma ou duas chaves? Acreditamos que a sua resposta tenha sido duas. Por este motivo, a criptografia assimétrica (que utiliza 2 chaves) é mais complicada de ser quebrada do que a criptografia simétrica. Ela oferece uma segurança maior.

Qual seria o motivo então de alguém querer utilizar a criptografia simétrica, já que ela não é tão segura assim? Cuidado com a interpretação de texto, concurseiro. Não ponha palavras no nosso artigo :).

O fato de a criptografia assimétrica ser mais segura não significa que a simétrica seja insegura. Existem muitos algoritmos de criptografia simétrica utilizados no mercado (veremos na próxima seção), que oferecem um grau de segurança razoável.

Além disso, como a criptografia simétrica tende a ser mais simples em relação à criptografia assimétrica, a execução dos seus algoritmos é considerada mais rápida. Se você precisa de segurança e agilidade, a sua preferência deverá ser pela criptografia simétrica.

Tenha em mente que não existe uma criptografia melhor do que a outra. Em Tecnologia da Informação, as coisas não são pretas e brancas: são cinzas. A melhor criptografia é aquela que atende aos requisitos da sua necessidade.

Algoritmos de Criptografia

As criptografias simétricas e assimétricas utilizam algoritmos específicos. A fim de não deixar o artigo muito extenso, vamos apresentar nesta seção um resumo dos mais cobrados em prova, contendo suas principais características.

Ressaltamos que este conteúdo é mais apropriado para os concurseiros que realizam provas específicas da área de TI. Se você está fazendo provas de outras áreas, aprofunde este trecho apenas se estiver com o restante das disciplinas em dia (conforme orienta um professor famoso de TI).

Algoritmos de Criptografia Simétricos

Família “Encryption Standard”

DES: um dos pioneiros da categoria, que proporcionou a evolução dos demais. Trabalha com blocos de 64 bits e realiza somente 2 operações sobre sua entrada (deslocamento e substituição de bits). Não oferece muita segurança, podendo ser quebrado pela força bruta (tentativa até conseguir).

3DES: evolução do DES, com a promessa de melhorar a segurança. Entretanto, com o avanço da tecnologia, também se tornou vulnerável nos últimos tempos.

Trabalha com 3 chaves de 64 bits (por isso o número 3 faz parte da sua nomenclatura): codifica os dados com a 1ª. chave, decodifica com a 2ª. chave e codifica novamente com a 3ª. chave. A sequência de passos tornou o algoritmo lento.

AES: nova evolução do DES, oferecendo maior segurança e rapidez. Trabalha com blocos de 128 bits (fixos) e chaves de 128, 192 ou 256 bits. Considerado eficaz e eficiente, pois trabalha com várias rodadas do algoritmo para a codificação dos dados.

Outros

IDEA: apesar de não ser oficialmente da mesma família, este algoritmo também evoluiu do DES, com uma estrutura semelhante. Na prática, ele é um cifrador de blocos iterativo, com tamanho de bloco igual a 64 bits e um tamanho de chave de 128 bits.

Baseia-se na mistura de operações matemáticas de adição, multiplicação e XOR (ou-exclusivo) a partir de grupos algébricos diferentes, provendo um nível maior de segurança para os padrões da época.

RC4: trabalha com cifra de fluxo, operando nos dados 1 byte por vez, de forma a criptografá-los. Serviu como base para a criação do protocolo SSL, tendo sido muito útil no passado. Atualmente, é considerado um algoritmo defasado, em razão do avanço da tecnologia.

Blowfish: mais um algoritmo que trabalha com cifra de blocos. Ele codifica dados em blocos de tamanho 8 bytes e possui uma chave de tamanho variável entre 32 a 448 bits, com subchaves previamente computadas. O Blowfish é conhecido por possuir uma implementação simples, de fácil entendimento.

Algoritmos de Criptografia Assimétricos

Diffie-Hellman: primeiro algoritmo de criptografia assimétrica desenvolvido. Originou-se da matemática, baseado na operação de logaritmos discretos muito grandes, que são difíceis de resolver. A segurança do Diffie-Hellman reside nessa dificuldade.

ECC: conhecido como criptografia de curva elíptica. Seu funcionamento baseia-se na descoberta de um logaritmo distinto dentro de uma curva elíptica aleatória. Quanto maior for a curva, maior será a segurança.

RSA: principal algoritmo da categoria, que lembra um pouco o Diffie-Hellman. Baseia-se na dificuldade de fatoração de números primos grandes, que não podem ser resolvidos em um tempo polinomial determinístico. Em razão do alto grau de segurança, é um algoritmo que roda lentamente.

Momento Curiosidade: a sigla RSA foi formada a partir do nome dos criadores do algoritmo (Rivest, Shamir e Adleman).

DSA: algoritmo específico para assinaturas digitais, sendo um dos mais utilizados atualmente. Utiliza funções matemáticas para criar uma assinatura digital, composta por 2 números de 160 bits, originados dos resumos da mensagem e da chave privada.

Repare que muitos algoritmos estão defasados para o momento atual, mas as bancas gostam deles e a cobrança em prova continua. Por este motivo, optamos por mencioná-los nessa publicação.

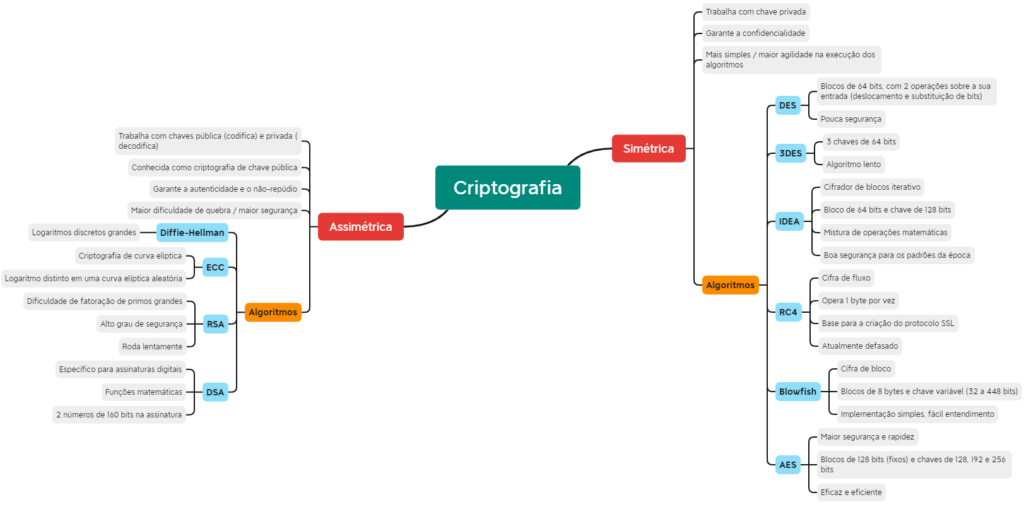

Mapa Mental

Se você chegou até aqui e não lembra mais do que falamos ao longo do artigo, esse mapa mental irá te ajudar muito na memorização do conteúdo. Recomendamos que ele seja salvo para futuras consultas, pois vai economizar um bom tempo na sua preparação:

Não fique preocupado se sentir necessidade de retornar a alguma seção para rever a teoria. Isso é perfeitamente normal: cada um tem o seu tempo e a sua forma de aprendizado. Ademais, esse assunto é mais técnico mesmo e pode não ser tão simples quanto parece.

Conclusão

No artigo de hoje, falamos sobre criptografia simétrica e assimétrica, um assunto muito abordado nas provas de TI que contenham a área Segurança da Informação. Esperamos que as orientações tenham sido proveitosas para o seu estudo.

Se você compreendeu bem os tópicos discutidos, o próximo passo é testar seu conhecimento com muitas questões. Elas são fundamentais para praticar o conteúdo aprendido. Não fique apenas na teoria.

Alunos aprovados realizam centenas ou até milhares de questões para atingir seu objetivo. O acesso ao Sistema de Questões do Estratégia é feito pelo link: https://concursos.estrategia.com/.

Por fim, caso tenha restado dúvidas ou sinta a necessidade de aprofundar ainda mais o aprendizado, a nossa recomendação é buscar o material didático do Estratégia Concursos.

O Estratégia oferece diversos cursos em pdf, videoaulas e áudios para você ouvir onde quiser. Saiba mais sobre todos os nossos cursos disponíveis na plataforma por meio do link https://www.estrategiaconcursos.com.br/cursos/.

Bons estudos e até a próxima!

Cristiane Selem Ferreira Neves é Bacharel em Ciência da Computação e Mestre em Sistemas de Informação pela Universidade Federal do Rio de Janeiro (UFRJ), além de possuir a certificação Project Management Profissional pelo Project Management Institute (PMI). Já foi aprovada nos seguintes concursos: ITERJ (2012), DATAPREV (2012), VALEC (2012), Rioprevidência (2012/2013), TJ-RJ (2022) e TCE-RJ (2022). Atualmente exerce o cargo efetivo de Especialista em Previdência Social – Ciência da Computação no Rioprevidência, além de ser colaboradora do Blog do Estratégia Concursos.