Questões comentadas de Informática do TRE-SE – Analista e Técnico

Olá amigos e amigas!

Venho aqui para comentar as questões de Informática do TRE-SE. Tivemos uma prova interessante para Analista, e uma excelente prova para Técnico, que valorizou quem se preparou adequadamente para a prova. Vejamos:

Analista Judiciário

11. O navegador Internet Explorer 9 oferece alguns recursos de segurança, dentre os quais se encontra:

(A) Conexão segura (XSL) de 64 bits, que pode ajudar a proteger o usuário contra ataques de phishing online, fraudes e sites falsos ou mal-intencionados.

(B) Gerenciador de Complementos, que permite que o usuário veja com facilidade o verdadeiro endereço do site da web que está visitando. O verdadeiro domínio que se está visitando é realçado na barra de complementos.

(C) Realce de domínio Active XSS, que permite que o usuário desabilite ou permita complementos do navegador da web e exclua controles Active XSS indesejados.

(D) Filtro Cross-Site Scripting (XSS), que pode ajudar a evitar ataques de script entre sites, que comprometem sites legítimos com conteúdo mal-intencionado.

(E) Filtro do SmartScene para usar sites seguros. Este recurso ajuda o Internet Explorer a criar uma conexão criptografada com sites de bancos, lojas online ou outras organizações que lidam com informações confidenciais de clientes.

Comentários: Sabemos bem que o IE é famoso por apresentar uma série de “nomes fantasia” para as suas ferramentas de segurança (não que isso o torne mais seguro, rs). Por eliminação, as alternativas a), c) e e) apresentam nomes de ferramentas que não existem. Ainda, a alternativa b) cita o Gerenciador de Complementos (que não tem relação direta com a segurança), mas descreve o Realce de Domínio. Por fim, temos a alternativa correta, versando sobre o Filtro XSS.

12. A Central de Facilidade de Acesso é um local central que o usuário pode usar para definir as configurações e os programas de acessibilidade disponíveis no Windows 7. Embora haja diversos recursos disponíveis na Central de Facilidade de Acesso, o Windows 7 NÃO oferece

(A) o programa Lupa, que permite a ampliação da tela para facilitar a leitura. Além disso, as cores podem ser ajustadas para melhorar a visualização.

(B) o programa Teclado Virtual, que permite o uso do mouse ou de outro dispositivo para interagir com um teclado exibido na tela.

(C) o programa Calibra, que permite configurar a tela para entrada por toque, caneta ou pelo piscar de olhos, de forma a facilitar a interação do usuário com o uso das mãos em um tablet PC.

(D) recursos que permitem substituir os sons do sistema por alertas visuais e exibir legendas de texto para o diálogo falado em programas de multimídia.

(E) o programa Narrator, que faz a leitura das informações da tela. Além disso, oferece o Reconhecimento de Fala que permite controlar o computador com comandos de voz, além de permitir ditar texto para programas.

Comentários: Aqui temos uma questão que poderia ser realmente difícil, mas que fica fácil, quando você percebe que a alternativa c) pega pesado. Primeiro, porque o Windows 7 não foi desenvolvido pensando em tablets (isso ocorreu a partir do Windows 8); segundo, Windows 7 funcionando por piscar de olhos? Realmente, esta não era uma questão para saber quem decorou todas as funcionalidades da Central de Facilidade de Acesso, mas sim para testar o raciocínio do futuro Analista, que deveria ser capaz de perceber uma funcionalidade no mínimo “estranha” entre outras quatro bem razoáveis. A ferramenta Calibra não existe, e as demais estão ilustradas na figura abaixo.

13. Um Analista do Tribunal Regional Eleitoral de Sergipe precisa salvar um arquivo que acabou de editar no Microsoft Word 2010, em português, com uma senha de proteção. Para isso, ele deve clicar na opção Salvar como da guia Arquivo e, na janela que se abre,

(A) clicar em Ferramentas, depois em Opções Gerais…, digitar uma senha no campo Senha de proteção, clicar no botão OK, confirmar a senha, clicar no botão OK e clicar no botão Salvar.

(B) escolher a opção Salvar com senha, digitar uma senha no campo Senha de proteção e confirmar a senha. O salvamento é automático.

(C) clicar em Opções Gerais de Salvamento…, digitar uma senha no campo Senha de proteção e clicar em OK.

(D) clicar em Ferramentas, depois em Opções de Configuração de Senha…, digitar uma senha no campo Senha e confirmar a senha.

(E) clicar em Opções de Salvamento…, depois em Gravar senha, digitar uma senha no campo Senha de proteção e confirmar a senha, clicar no botão OK e clicar no botão Salvar o arquivo com senha.

Comentários: Existe mais de uma forma de se salvar um arquivo com senha, mas, uma vez que o usuário já pressionou Salvar Como, conforme o enunciado, não há outro caminho possível diferente do que preconiza a letra a).

Um outro caminho seria a Guia Arquivo, item Informações, botão Proteger Documento.

Técnico Judiciário

16. No disco rígido (HD) de um computador que utiliza o Windows 7, podem ser criadas pastas para armazenar e organizar arquivos. Estas pastas podem

(A) ser copiadas ou movidas para outros dispositivos, como pen drives.

(B) ter um nome composto por qualquer caractere disponível no teclado.

(C) conter arquivos, mas não outras pastas.

(D) ser excluídas, mas nesse caso, não são enviadas para a lixeira.

(E) conter qualquer tipo de software, exceto sistemas operacionais.

Comentários: Logo na letra a) temos algo óbvio e razoável. Quanto às demais, sabemos que: b) nem todo caractere pode ser usado para nome de pastas e arquivos; c) pastas podem conter outras pastas; d) pode-se enviar pastas para a Lixeira; pastas podem conter sistemas operacionais (que nada mais é do que um conjunto de pastas e arquivos).

17. Existe uma série de recomendações para fazer uso seguro do webmail, como a criação de uma senha de acesso adequada, a não abertura de links suspeitos e a utilização de conexões de acesso ao webmail seguras. Uma conexão é considerada segura se o endereço da página do provedor de webmail, utilizada no acesso ao e-mail, for iniciada por

(A) SNMP.

(B) HTTP.

(C) HTTPS.

(D) TCPS.

(E) FTPS.

Comentários: A questão “parece” ser de webmail, mas é de navegação segura na web. Afinal, os webmails são abertos no navegador Web. E sabemos que as páginas que iniciam por HTTPS oferecem navegação segura com criptografia.

18. Para navegar na internet é necessário utilizar um tipo de software específico conhecido como browser ou navegador. Um desses navegadores é o Internet Explorer 9, que permite

(A) instalar complementos para adicionar funcionalidades extras ao navegador, que ficam permanentemente impedidas de serem desativadas.

(B) navegar em tela cheia por meio do pressionamento da tecla F1, para obter o máximo de área da tela para navegação.

(C) somente navegação anônima, ou seja, navegação na qual não se armazenam dados como sites visitados, cookies e informações de formulários.

(D) adicionar sites ao grupo de favoritos, embora não ofereça mecanismos para excluí-los do grupo depois de adicionados.

(E) restaurar as configurações originais do navegador, caso as mudanças realizadas não deem o resultado desejado.

Comentários: Por eliminação: a) complementos podem ser desativados pelo usuário; b) F11 é o botão para acionar a tela inteira; c) navegação anônima é opcional, não é obrigatória; d) Favoritos podem ser adicionados e removidos livremente pelo usuário; de modo que a letra e) é nosso item a ser marcado. Tal funcionalidade está em Opções da Internet, Guia Avançadas.

19. Quando se copiam textos de outro documento ou da web para o documento atual em edição no Microsoft Word 2010, em português, muitas vezes estes textos ficam com visual estranho, porque trazem junto certas formatações do documento ou página web de origem. Estas formatações

(A) podem ser removidas pressionando-se a combinação de teclas CTRL + Z, desde que o texto esteja selecionado.

(B) só podem ser removidas antes do texto ser copiado do local de origem.

(C) não podem ser removidas após o texto ser colado no documento atual.

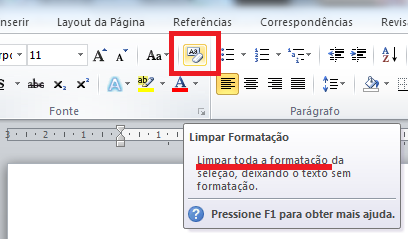

(D) podem ser removidas utilizando-se a ferramenta Limpar Toda a Formatação, presente no grupo Fonte da guia Página Inicial.

(E) são removidas automaticamente ao pressionar a combinação de teclas CTRL + V, com o texto selecionado.

Comentários: A Limpeza de Formatação é um recurso muito útil para eliminar a formatação quando copiamos texto de outros lugares, como uma página da web.

20. Ao se adquirir um computador é importante selecionar componentes adequados para o perfil de utilização. Em um computador, o componente

(A) “DDR3 de 2133 MHz” refere-se à memória RAM.

(B) “SATA 3 de 7200 RPM” refere-se ao processador.

(C) “ASUS A58M-A/BR” refere-se ao HD (disco rígido).

(D) “NVIDIA GeForce GTX 900M” refere-se à memória ROM.

(E) “Core i7- 5960X” refere-se à placa de vídeo.

Comentários: Sempre batemos bem na tecla de compreender o que é cada componente do computador. Sabendo que DDR3 é memória RAM, ainda podemos eliminar as demais: b) SATA é barramento para discos rígidos; c) ASUS é marca de placa mãe, logo A58M é o seu modelo; d) GeForce é placa de vídeo da NVIDIA; e) Core i7 é o processador, muito famoso da Intel.

Espero que todos tenham feito boa prova, em ambos os cargos, pois ela foi um verdadeiro prêmio para nossos alunos, que se prepararam adequadamente.

Não visualizo possibilidade de recursos.