Concurso TCU (Técnico Federal de Controle Externo) Informática Básica – POSSIBILIDADES DE RECURSO

Olá pessoal!

Vamos aos comentários da prova do TCU para o cargo de Técnico Federal de Controle Externo?

Vale ressaltar que a prova não foi difícil, porém, as questões 35 e principalmente a questão 41 apresentam falta de clareza e dificultam a interpretação.

Sem perder tempo, vamos ao que interessa? Questões comentadas!

Q.33 (CESPE/ Concurso TCU – 2015) – O modo avião do Windows 8.1 é um recurso que torna as comunicações do tipo sem fio inativas durante um período preestabelecido, com exceção da comunicação bluetooth.

Comentários

Item errado. O modo avião é um recurso que desativa toda a comunicação sem fio do computador, do celular, do tablet, etc.

Sim, mas e comunicação sem fio (wireless)? É a comunicação sem a utilização de cabos. Por exemplo: o Bluetooth, o telefone móvel, Wi-Fi, GPS entre outros.

O modo avião só voltará a funcionar se o usuário ou algum aplicativo específico ativar novamente o funcionamento da comunicação sem fio. No Windows 8.1, o modo avião é ativado ou desativado seguindo os seguintes procedimentos:

– Clique em Configurações depois de posicionar o mouse no canto direito superior da tela;

– Clique no ícone da rede ![]() ou

ou ![]() .

.

– Clique em Modo Avião para ativá-lo ou desativá-lo.

Para verificar se o seu computador está no modo avião basta observar o ícone de avião localizado na área de notificação. ![]()

GABARITO: E.

Q.34 (CESPE/ Concurso TCU – 2015) -Para que o Modo de Exibição do Apresentador do PowerPoint 2013 seja utilizado, é necessário o uso de, no mínimo, dois monitores: um para que o apresentador tenha a visão do eslaide atual e outro para que ele visualize o próximo eslaide a ser mostrado ao público.

Comentários

Item errado. O modo de exibição do Apresentador do PowerPoint não exige uma quantidade mínima de monitores para ser ativado. Podemos usar este modo com apenas um monitor.

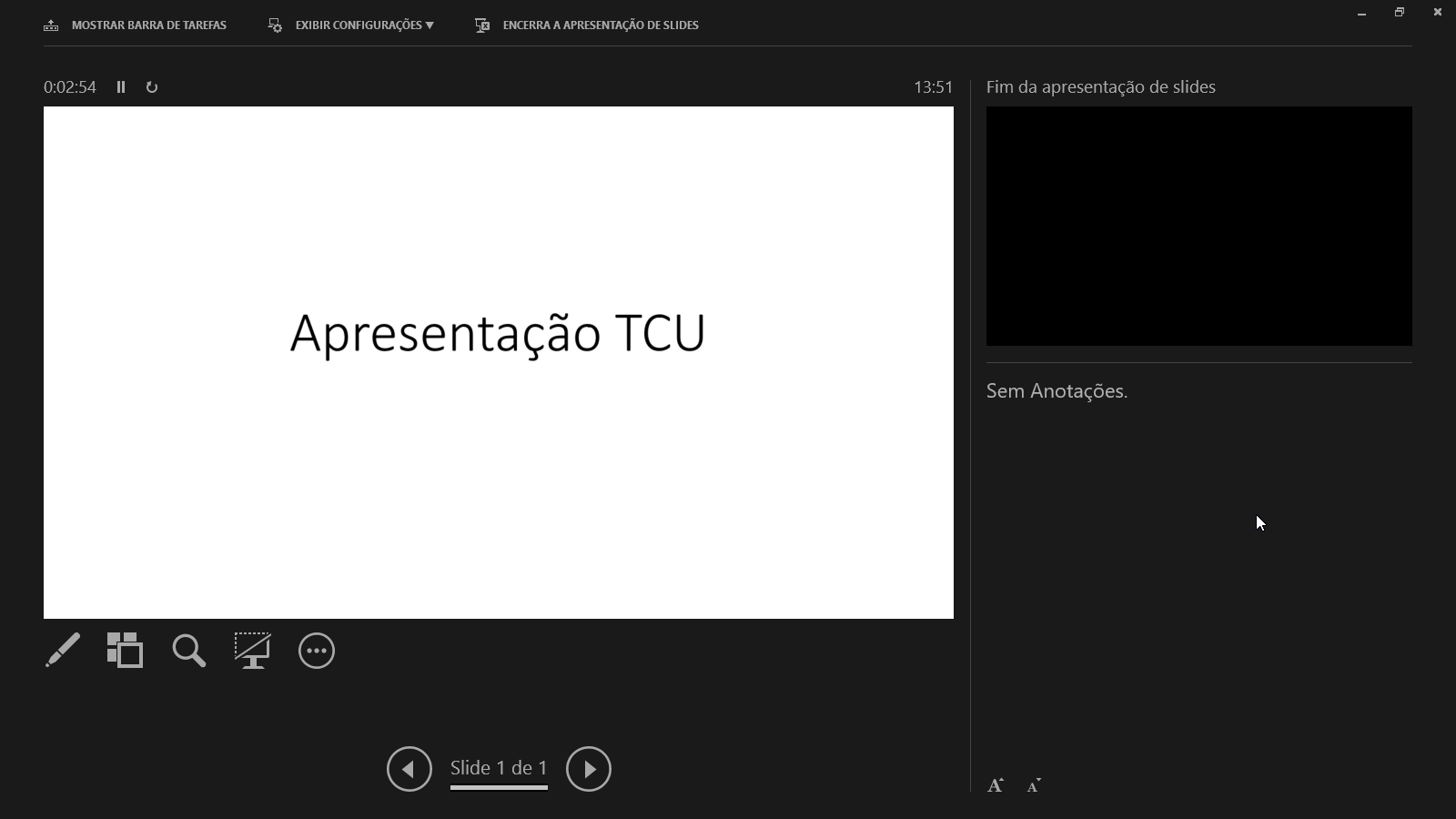

Porém, o grande objetivo de se usar este modo de apresentação é dar ao apresentador o poder de visualizar em uma tela distinta daquela apresentada a plateia, informações extras que o auxilie na sua apresentação. Neste modo de apresentação o apresentador em uma única tela poderá visualizar o slide ativo; verificar qual o próximo slide da sequência de apresentação; verificar algumas anotações específicas do slide atual e. até .mesmo realizar algumas marcações neste mesmo slide. como ilustrado na figura abaixo.

GABARITO: E.

Q.35 (CESPE/ Concurso TCU – 2015) – Mesmo que seja uma rede privada de determinado órgão ou empresa destinada a compartilhar informações confidenciais, uma 3 poderá ser acessada por um computador remoto localizado na rede mundial de computadores, a Internet.

Comentários

Uma intranet é uma rede privada construída sobre o modelo da Internet (TCP/IP). Por isso, ela possui as mesmas característica da Internet e tem como principal funcionalidade o compartilhamento de informações entre os funcionários da organização.

Ainda que nem sempre estas informações sejam confidenciais (olha um gancho para recurso aqui…), se a intranet tem comunicação com a Internet, é possível que um computador remoto faça acesso à rede interna. É bom esclarecer que este acesso pode ocorrer por outras vias também, não se limitando à Internet (bluetooth, conexão telefônica direta, wi-fi, etc).

Então, é bem possível que o funcionário da empresa acesse a intranet conectando-se (remotamente) via Internet.

GABARITO: C.

Q.36 (CESPE/ Concurso TCU – 2015) – No console de uma distribuição qualquer do Linux, como, por exemplo, o Ubuntu, é possível cancelar um comando em execução a partir do uso da combinação das teclas

Comentários

Correto. A combinação de teclas CTRL+C no console de uma distribuição qualquer do Linux é usada para interromper a execução de um processo que esteja rodando.

GABARITO: C.

Q.37 (CESPE/ Concurso TCU – 2015) – No Mozilla Thunderbird, o recurso Bloquear Usuário, disponível no menu Editar, tem a finalidade de criar um filtro para impedir o recebimento de mensagens indesejadas e também a de realizar o bloqueio daquelas pessoas que as enviem e que não façam parte da lista de contatos do usuário.

Comentários

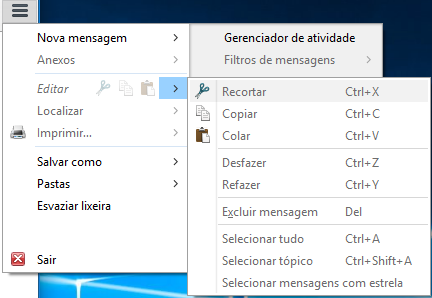

Errado. Como é possível observar na figura abaixo, o Mozilla Thunderbird não possui a opção de Bloquear Usuário no menu Editar.

Porém é possivel criar um filtro para impedir o recebimento de mensagens indesejadas e o bloqueio daquelas pessoas que as enviem e que não façam parte da lista de contatos do usuário. Para realizar este procedimento acesso o menu Mensagem e clique na opção Criar filtro para o remetente….

GABARITO: E.

Q.38 (CESPE/ Concurso TCU – 2015) – Uma facilidade disponibilizada na última versão do navegador Firefox é a criação de atalhos na área de trabalho, em qualquer sistema operacional. Como exemplo, para criar um atalho de um sítio, basta clicar com o botão direito do mouse sobre a barra de endereços e, em seguida, escolher a opção Criar Atalho (Área de Trabalho).

Comentários

Errado. O Firefox não disponibiliza nenhum recurso para criação de atalhos na área de trabalho do seu computador.

GABARITO: E.

Q.39 (CESPE/ Concurso TCU – 2015) – Um dos procedimentos de segurança quanto à navegação na Internet é sair das páginas que exigem autenticação por meio dos botões ou links destinados para esse fim, como, por exemplo, Sair, Desconectar, Logout etc., e não simplesmente fechar o browser.

Comentários

Correto. Sempre que usamos uma página que exige autenticação, ou seja, que exija que você insira nome e senha para acessar o seu conteúdo, um dos procedimentos de segurança que devemos adotar é clicar em algum link que inique a saida desta página. Este link é disponibilizado para que o seu navegador faça a desconexão de acesso ao site e assim não possibilite que pessoas mal intencionadas tenham acesso a estas informações, caso se deparem com o seu computador ligado.

O simples fato de você fechar o navegador não garante que esta desconexão seja realizada. Por isso, é preciso clicar em links como Sair, Desconectar, Logout, etc…

GABARITO: C.

Q.40 (CESPE/ Concurso TCU – 2015) – O vírus do tipo stealth, o mais complexo da atualidade, cuja principal característica é a inteligência, foi criado para agir de forma oculta e infectar arquivos do Word e do Excel. Embora seja capaz de identificar conteúdos importantes nesses tipos de arquivos e, posteriormente, enviá-los ao seu criador, esse vírus não consegue empregar técnicas para evitar sua detecção durante a varredura de programas antivírus.

Comentários

Errado. Como descrito em nosso aula, o vírus do tipo stealth foi programado para se esconder e enganar o antivírus durante uma varredura deste programa. Tem a capacidade de se remover da memória temporariamente para evitar que antivírus o detecte.

GABARITO: E.

Q.41 (CESPE/ Concurso TCU – 2015) – O firewall é capaz de proteger o computador tanto de ataques de crackers quanto de ataques de vírus.

Comentários

Esta é uma questão polêmica, porque a banca não foi específica quanto ao tipo de ataque que o firewall é capaz de combater.

O firewall trabalha impedindo conexões não autorizadas. Daí, ele princifalpode impedir certos ataques, mas nem todos. A própria banca, em concursos passados já demonstrou que o firewall não é apropriado para substituir o antivírus.

Pois bem, a banca deveria ter especificado qual o tipo de ataque a que se refere, pois uma engenharia social é um ataque que um cracker pode desferir e ganhar acesso ao computador de forma autorizada, por exemplo. Bem como a falsificação de e-mails ou ataques de vírus que venham de “dentro” da rede, após uma infecção.

Esta questão deveria ser anulada, pois pela falta de clareza, gera dificuldade de interpretação. Mas, certamente, correta ela não está.

GABARITO: C.

Q.42 (CESPE/ Concurso TCU – 2015) – No Windows 8.1, arquivos com o mesmo nome, mas com extensões diferentes, podem ser armazenados na mesma pasta, como, por exemplo, c:\pessoal\Cargos_TCU.docx e c:\pessoal\Cargos_TCU.xlsx.

Comentários

Certo. Em qualquer versão do Microsoft Windows é possível armazenar em uma mesma pasta arquivos com o mesmo nome e com extensões diferentes. O que não é aceito é o armazenamento de arquivos com o mesmo nome e extensões em uma mesma pasta.

GABARITO: C.