Comentários às questões de Informática da Polícia Científica de Goiás – todos os cargos

Olá amigos e amigas!

Venho comentar as questões de informática de ambas as provas da Polícia Científica de Goiás. Foram poucas questões, e fáceis, em ambas as provas. Quem estudou pelo nosso material não teve dificuldades.

Médico Legista

6) Uma rede de computadores é uma combinação de hardware e software que envia dados de um local para outro. Uma categoria de redes de computadores, que abrange uma área dentro de uma cidade ou de um município, projetada para atender clientes que precisam de conectividade de alta velocidade e cujas extremidades abrangem uma cidade inteira ou parte dela denomina-se

(A) WAN.

(B) Ethernet.

(C) LAN.

(D) ARPANET.

(E) MAN.

Comentários: Dentro da classificação LAN, MAN e WAN, a Metropolitan Area Network é a rede de computadores cujas dimensões abrangem uma cidade inteira ou parte dela. É significativamente maior que uma rede local (LAN), mas não é ampla o suficiente para ser considerada uma WAN (wide area network – rede ampla).

7) Criptografia é a ciência de transformar mensagens para ocultar seu significado de intrusos. Considerando essa informação, assinale a alternativa que apresenta a técnica de criptografia que utiliza a chave pública para codificar as mensagens.

(A) cifragem de chave simétrica

(B) hashing

(C) estaganografia

(D) cifragem de chave assimétrica

(E) assinatura digital

Comentários: a criptografia de chave pública utiliza criptografia assimétrica, por meio do par de chaves pública e privada para enviar mensagens com segurança em um meio inseguro.

8) Assinale a alternativa que apresenta a extensão do formato de arquivo usado para modelo de documentos no Ambiente BROffice.

(A) OTT

(B) TXT

(C) DOT

(D) PDF

(E) DOTX

Comentários: Questão um pouco mais chata. Enquanto o formato padrão de documentos no BrOffice Writer é o ODT (OpenDocumentText), o formato padrão de modelo de documento é o OTT (OpenTemplateText). Seria o correspondente ao formato DOTX (ou DOT) do Word.

Perito Criminal e Auxiliar de Autópsia

12) A Internet funciona utilizando protocolos que possibilitam a comunicação entre os diversos componentes das redes. Considerando essa informação, assinale a alternativa que apresenta o protocolo da camada de aplicação do modelo OSI que é utilizado para correio eletrônico.

(A) FTP

(B) UDP

(C) ICMP

(D) IMAP

(E) TCP

Comentários: O único protocolo de email que aparece na questão (e que é da camada de aplicação) é o IMAP (Internet Message Access Protocol).

13) Existem diversos comandos no Microsoft Word 2007 em português. O comando CTRL + B diz respeito à ação de

(A) Desfazer.

(B) Salvar.

(C) Negritar.

(D) Imprimir.

(E) Colar.

Comentários: CTRL + B é comando “clássico” para Salvar arquivos em qualquer aplicação da Suíte Office, inclusive o Word.

14) Assinale a alternativa que apresenta a rede que utiliza tecnologias como web e correio eletrônico e é caracterizada por ser de propriedade de empresas para interligar clientes, parceiros e fornecedores.

(A) Ethernet

(B) Intranet

(C) Extranet

(D) Internet

(E) Arpanet

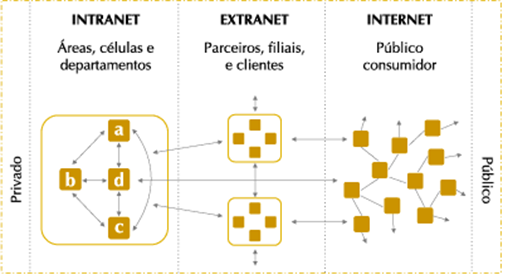

Comentários: A extranet é a intranet da empresa estendida a pessoas de fora da organização que necessitam utilizar os serviços da intranet, tais como clientes, parceiros e fornecedores. Inclusive, existe uma imagem em nosso curso que ilustra esses mesmos exemplos.

15) O backup é feito de todos os arquivos selecionados ou indicados pelo usuário, independentemente de estarem marcados como copiados (participaram do último backup), marcando-os como copiados (marca que indica que participaram do último backup).

Considere que o texto acima tenha sido editado no aplicativo de edição de texto Microsoft Word 2007 versão em português. Para aplicar itálico à palavra backup no texto, é correto afirmar que o usuário utilizou o seguinte procedimento:

(A) posicionou o cursor do mouse no meio da palavra “backup” e, na sequência, aplicou o comando CTRL + I.

(B) posicionou o cursor do mouse no meio da palavra “backup” e, na sequência, aplicou o comando CTRL+N .

(C) posicionou o cursor do mouse no meio da palavra “backup” e, na sequência, clicou S.

(D) selecionou a palavra “backup” e, na sequência, aplicou o comando CTRL+N .

(E) selecionou a palavra “backup” e, na sequência, aplicou o comando CTRL+P .

Comentários: CTRL + I é o comando que aplica itálico no Word.

16)O princípio da segurança da informação que se refere a manter as informações protegidas de acessos não autorizados é chamado de princípio da

(A) autenticidade.

(B) disponibilidade.

(C) integridade.

(D) confidencialidade.

(E) irretratabilidade.

Comentários: A confidencialidade é o princípio da segurança da informação que diz respeito à informação somente ser acessada por quem de direito. Ou seja, protegendo-a de acessos não autorizados.

Por ora não vejo possibilidade de recursos.