Banco da Amazônia (BASA) – Informática Básica – Tem Recurso!

Olá turma!

Segue abaixo a prova comentada de informática básica para o cargo de Técnico Bancário do Banco da Amazônia S/A (BASA). E dentre as questões duas são passíveis de anulação.

Vamos lá?

Questão 26 – Um usuário deseja proteger seu computador, de modo a impedir que um hacker utilize portas de protocolo para invadir esse computador.

Uma forma de permitir essa proteção é através da

(A) criação de um disco de restauração do sistema

(B) configuração do navegador para trabalhar em modo anônimo

(C) instalação de um software de firewall

(D) criação de senha para e-mail

(E) cópia de arquivos do sistema para uma pasta protegida

Comentários

Item C correto. Podemos dizer que o firewall é um sistema para controlar o acesso às redes de computadores e foi desenvolvido para evitar acessos não autorizados em uma rede local ou rede privada.

A norma internacional sobre o tema (RFC 2828) define o termo firewall como uma ligação entre redes de computadores que restringem o tráfego de comunicação de dados entre a parte da rede que está “dentro” ou “antes” do firewall, protegendo-a assim das ameaças da rede de computadores que está “fora” ou depois do firewall.

Uma forma de utilizar o firewall para controlar o acesso a rede é definindo regras de acesso por meio das portas de protocolo.

GABARITO: C.

Questão 27 – Como é classificado o código malicioso que instala um servidor de proxy, de modo a permitir que um computador seja utilizado para navegação anônima e envio de spam?

(A) Spyware

(B) Cavalo de troia

(C) Worm

(D) Bot

(E) Backdoor

Comentários

A banca afirma que o item B, Cavalo de Troia é um código malicioso que instala um servidor de proxy no computador cliente permitindo que ele seja utilizado para navegação anônima e envio de spam, porém, esta não é definição mais aceita na área.

O Cavalo de Troia é um programa aparentemente inofensivo que entra em seu computador na forma de cartão virtual, álbum de fotos, protetor de tela, jogo etc, e que, quando executado (com a sua autorização!), parece lhe divertir, mas, por trás ABRE PORTAS DE COMUNICAÇÃO do seu computador para que ele possa ser invadido, onde um dos principais objetivos de um Trojan Horse é roubar dados sensíveis ou secretos do usuário.

Esta questão é passível de anulação.

GABARITO: B.

Questão 28 – O MS Internet Explorer e o Mozilla Firefox usam o mesmo comando (uma tecla ou combinação de teclas) para sair do modo de exibição de tela inteira.

Que comando é esse?

(A) Ctrl + H

(B) Ctrl + -(C) Ctrl + B

(D) F11

(E) Ctrl + 0

Comentários

O atalho de teclado F11 é usado pelo MS Internet Explorer ou pelo Mozilla Firefox para ativar/sair do modo de exibição de tela inteira.

GABARITO: D.

Questão 29 – Ao digitar um texto sobre o uso adequado de determinado produto, um escriturário confundiu-se com as proximidades das teclas C e X e, depois de selecionar uma palavra, executou a combinação de teclas Ctrl + X em lugar de Ctrl + C.

Imediatamente percebeu o seu engano e, para desfazer o comando errado e voltar à situação original, deve usar a combinação de teclas

(A) Ctrl + V

(B) Ctrl + I

(C) Ctrl + Y

(D) Ctrl + W

(E) Ctrl + O

Comentários

O escriturário poderia desfazer este comando errado de duas formas. Ou utilizando o atalho de teclado Ctrl + V para colar novamente a palavra que foi recortada com o atalho de teclado Ctrl + X ou utilizando o atalho de teclado Ctrl + Z que desfaz a última ação do utilizador. Sem contar que poderia utilizar-se do mouse para acionar os menus/botões da operação.

Assim, a palavra DEVE no contexto do enunciado não esta sendo utilizado de forma correta.

Logo, a questão é passível de recurso em busca da anulação.

GABARITO: A.

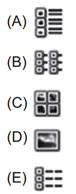

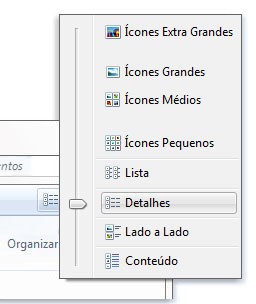

Questão 30 – Qual é o ícone através do qual, no MS Windows 7, visualiza-se a lista de arquivos de uma pasta em forma de lista simples, só com nomes e sem detalhes?

Comentários

O ícone do item B representa o modo de exibição LISTA que permite que se visualize a lista de arquivos de uma pasta em forma de lista simples, só com nomes e sem detalhes no Windows 7. A figura abaixo ilustra os modos de exibição disponíveis.

GABARITO: B.

Então é isso pessoal!

Bons Estudos!