Informática para TRE-MA: Comentários às questões de Analista e Técnico

Olá amigos e amigas!

Venho aqui comentar as questões de Analista e Técnico para a prova do TRE-MA. Achei as questões compatíveis com o edital e com o conteúdo que ministramos, com alguns exageros pontuais. Acredito que nossos alunos tenham feito uma prova muito boa, apesar disso. Vejamos:

PROVA ANALISTA

7. Relacione a coluna da direita com a coluna da esquerda:

I) Hardware (_) Computador que pode manipular imagens, sons e textos.

II) Software (_) Unidades funcionais básicas,periféricos de entrada e saída,….

III) Firmware (_) Comando que define uma operação a ser executada.

IV) Sistema Multimídia (_) Programa ou código armazenado em chip.

V) Instrução

Assinale a alternativa que preenche os parênteses, de cima para baixo, na ordem correta:

a) IV, I, V, III

b) I, III, IV, II

c) II, V, III, IV

d) V, III, IV, II

Comentários: A questão traz os conceitos de forma bem trivial, e, por eliminação, é difícil não marcar a alternativa certa. Apenas software ficou sem descrição correspondente.

8. Uma das tecnologias que mais evoluiu nos últimos anos com certeza foi a de armazenamento de dados. Para comprovar isso basta lembrar ou às vezes nem lembrar do principal meio de transporte de dados em disquetes de 3 ½ “ e 1,44MB de capacidade. Atualmente novas tecnologias permitem maior quantidade de dados, maior

rapidez na transferência e menor tamanho. Analise as questões e assinale a INCORRETA:

a) Disco rígido ou HD pode equipar ainda a maioria dos computadores, e nele ficam gravados arquivos do sistema operacional, programas instalados e arquivos do usuário.

b) Pendrives foram criados para serem dispositivos portáteis, ideais para serem usados no armazenamento e transporte de dados como documentos, planilhas, fotos, base de dados, agendas.

c) SSD ou Solid State Drive é algo como Unidade de Estado Sólido e armazena os dados em Chips de Memória, dispensando totalmente o uso de sistemas mecânicos para o seu funcionamento. Equipam os modernos computadores e laptops.

d) Cartão SD ou cartões de memórias (SD é um padrão predominante) possuem variações de tamanho: SD, XT SD e NanoSD.

Comentários: O único equívoco da alternativa é inventar tamanhos fictícios para o cartão SD. Existe o cartão SD, mini SD e micro SD. As demais sentenças estão todas corretas.

9. Analise a sentença I e a sentença II e assinale a alternativa correta:

I. Intranet é uma rede de computadores privativa que utiliza as mesmas tecnologias que são utilizadas na Internet, porém apenas usar endereços IP´s para construir uma rede local onde se compartilha impressoras, discos e pastas, não caracteriza uma

intranet.

II. Para que seja considerada uma intranet é necessário implementar a interatividade entre os participantes e isso pode ser feito através de um firewall.

a) A sentença I está errada e a sentença II está errada.

b) A sentença I está correta e é complementada corretamente pela sentença II.

c) A sentença I está correta e a sentença II está incorreta.

d) A sentença I está correta e a sentença II está correta, porém uma não complementa a outra.

Comentários: Questão maldosa, pois quer que o candidato saiba diferenciar a Intranet de uma Rede Local. Uma Intranet é idêntica à internet em termos de serviços (sites, comunicação, serviços), diferindo apenas por sua característica corporativa. Portanto, nem toda rede local é uma Intranet. Nesse viés, o item I é correto. Porém, o firewall é uma ferramenta de proteção da rede, e não irá implementar interatividade entre seus integrantes, o que torna o item II errado.

10. João fez download de um programa pela internet e sem preocupar-se com vírus, worms e pragas virtuais, instalou-o em seu computador. Verificou que seu computador estava ficando lento junto com outros sintomas. Acontece que o vírus alojou-se em uma pasta oculta. Qual o procedimento correto para encontrar esta pasta?

a) No prompt do MS-DOS localizar o diretório e digitar o comando Exibir folders.

b) No espaço para fazer pesquisa, digite Config, ao abrir uma janela, selecione a aba Ferramentas, assinale a opção Visualizar pastas ocultas.

c) Abrir o Painel de Controle /Exibir por categoria /Aparencia e Personalizacao /Opções de Pastas /Modo de Exibição assinalar Mostrar arquivos, pastas

e unidades ocultas.

d) Digite a tecla de atalho Ctrl+Shift+F e ao aparecer uma janela, selecione a aba Mostrar e Ocultar.

Comentários: Os procedimentos apresentados são todos absurdos, à exceção do correto.

11. Com relação aos navegadores, analise as sentenças e assinale a alternativa correta:

I. Existem versões do Internet Explorer (IE) para sistemas Windows e Mac. O IE recebe críticas por ser pesado, mas por outro lado possui funções de segurança que oferecem controle detalhado do conteúdo que pode ser acessado na web.

II. O Chrome foi desenvolvido pelo Google inicialmente para atender os próprios serviços do Google que nem sempre funcionava bem nos outros navegadores. O que falta nele são ajustes de segurança mais detalhados.

III. O Firefox foi criado pela fundação Mozilla e tem recursos avançados de gerenciamento de downloads. Roda em sistemas Linux e Windows. A desvantagem é que seu código é fechado apesar de ser classificado como software livre.

a) Todas as alternativas estão corretas.

b) A alternativa II e III estão corretas.

c) Somente a afirmativa I está correta.

d) As alternativas I e II estão corretas.

Comentários: Questão bem desnecessária sobre Navegadores. Tudo acima estaria correto, a não ser pelo fato de o Firefox ser opensource, mas não ser software livre. O Firefox possui uma licença própria, a Mozilla Public License. Desta forma, o código-fonte do navegador pode ser visto, mas não pode ser modificado (apenas sendo software livre pode-se modificar o código-fonte).

12. Com relação ao Correio Eletrônico, analise as sentenças e assinale a alternativa correta:

I. Guardar regularmente as mensagens em um disco rígido ou pendrive.

II. Não é necessário suprimir regularmente os arquivos que ocupam inutilmente o servidor.

III. No local assunto/objeto procurar referenciar ou resumir a mensagem de que se trata.

IV. É possível definir uma assinatura, que será acrescentada automaticamente ao final da mensagem.

a) Todas as alternativas estão corretas.

b) Somente uma alternativa está errada.

c) Somente uma afirmativa está correta.

d) As alternativas I e III estão corretas.

Comentários: Todos os procedimentos citados estão corretos, à exceção do II. As caixas de email de ferramentas de correio eletrônico enchem ao longo do tempo, e o usuário precisa ou excluir mensagens antigas, sem utilidade, ou lançar mão de recursos com a compactação de mensagens. Até mesmo os webmails oferecem espaço limitado, ou exigindo que o usuário apague suas mensagens ou cobrando mensalidades para adquirir espaço de armazenamento maior.

PROVA TÉCNICO

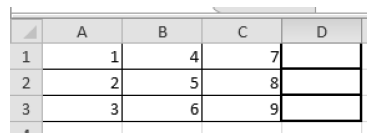

7. É dada a seguinte planilha no Excel. Qual será o resultado da função MÉDIA(A1:C3)

Comentários: A questão apenas quer saber se você entende que a fórmula calcula toda a média do INTERVALO A1:C3, o que envolverá as nove células mostradas: A1,A2,A3,B1,B2,B3,C1,C2,C3.

8. Alcebíades queria instalar um software em seu computador rapidamente para modificar umas fotos. Procurou na internet e achou um software freeware. Baixou e instalou, sem perceber que alguns softwares adicionais foram instalados também. Como a prioridade era a rapidez e não a segurança, ele pagou o preço. Sua página inicial do browser foi alterada, sua página de procura principal e redirecionamentos de páginas. Qual destas pragas virtuais Alcebiades instalou?

a) Browser Hijacker.

b) Trojans.

c) Spyware.

d) Worms.

Comentários: O Browser Hijacker, como o próprio nome diz, “toma” o navegador do usuário, modificando seus parâmetros, como página inicial e ferramentas de busca.

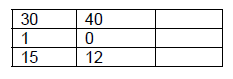

9. Aristóteles está fazendo um documento no editor de texto Word (versão em Português) e precisa fazer uma pequena tabela com alguns números. Para não abrir o Excel, ele continua no Word, acessa o Menu/Inserir e coloca uma tabela 3×3 com os seguintes valores:

Na coluna à direita, ele insere uma fórmula através do Menu Ferramentas de Tabelas, no primeiro espaço em branco, primeira linha =SUM(LEFT), na segunda linha =OR(LEFT), terceira linha =MIN(LEFT) O resultado que aparece na coluna da direita, de cima para baixo encontra-se na alternativa, separado por vírgulas, é:

a) 1200, 1, 12

b) 70, 1, 12

c) 70, erro de sintaxe, 12

d) 10, 1, erro de sintaxe

Comentários: Esta questão foi exagerada, a meu ver, pois exige que o usuário tenha experiência com a utilização de fórmulas em tabelas do Word, apesar de guardar certa similaridade com o excel. O parâmetro LEFT adiciona as células à esquerda para a realização dos cálculos. No Word, a função OR não é válida, de modo que “erro de sintaxe” aparece na segunda linha. As funções SUM (soma) e MIN (mínimo) funcionam normalmente.

10. Quando um computador (provido de uma placa mãe, memória RAM e um disco rígido) é ligado:

I. A primeira coisa que acontece é o carregamento na memória da rotina de partida (bootstrap loader).

e

II. A segunda etapa do processo de inicialização envolve mover programas mais essenciais do disco rígido do computador para a memória RAM.

Analise as sentenças e assinale a alternativa correta:

a) O primeiro acontecimento está correto, porém a segunda ação está incorreta.

b) O segundo acontecimento está correto e depende do primeiro para ocorrer.

c) O primeiro acontecimento está incorreto, porém a segunda ação está correta.

d) O primeiro acontecimento está correto e o segundo também, porém podem ocorrer em ordem invertida.

Comentários: A questão “pula” a verdadeira primeira etapa, o POST (Power On Self Test), que testa se os principais componentes físicos ligados à placa-mãe estão funcionando corretamente. Porém, cita as duas etapas seguintes de forma correta.

11. Barreiras que impedem ou limitam o acesso a informação que está em ambiente controlado, geralmente eletrônico, e que, de outro modo, ficaria exposta a alteração não autorizada por elemento mal intencionado são denominados controles lógicos. Estes controles podem ser os seguintes, menos um:

a) Honeypot: É o nome dado a um software, cuja função é detectar ou de impedir a ação de um cracker, de um spammer, ou de qualquer agente externo estranho ao sistema, enganando-o, fazendo-o pensar que esteja de fato explorando uma vulnerabilidade daquele sistema.

b) Mecanismos de Datalogger que registram quem utilizou determinado computador e qual hora.

c) Senha com data para expiração. Adota-se um padrão definido onde a senha possui prazo de validade com 30 ou 45 dias, obrigando o colaborador ou usuário a renovar sua senha.

d) Mecanismos de garantia da integridade da informação. Usando funções de “Hashing” ou de checagem, consistindo na adição.

Comentários: A questão define o que são controles lógicos e pergunta qual das alternativas não é um controle lógico. Obedecendo à definição da questão, percebemos que apenas a alternativa b) não é um controle lógico. Se assemelha mais a um controle de auditoria, pois o Datalogger apenas informará se houve alguma alteração não autorizada, não sendo capaz de impedir tal acesso. As demais alternativas mostram controles que podem impedit o acesso não autorizado.

12. Fazer uma cópia de segurança ou back-up ficou mais fácil hoje em dia. É possível copiar dados em um HD externo, pen-drive ou até “nas nuvens”. Analise as afirmativas e assinale a INCORRETA:

a) Três estratégias básicas existem para realização de cópias: incrementais, completas e diferenciais.

b) Cópias de segurança devem ser guardadas em local apropriado e atualizadas.

c) Os dados contidos em discos rígidos podem sofrer danos ou ficar inutilizados por vários motivos: choque do disco, vírus, defeito no hardware ou eliminação acidental.

d) Devido à segurança, muitas empresas preferem fazer suas cópias de segurança na nuvem ao invés de fazer localmente.

Comentários: A nuvem, apesar de reduzir custos, expõe a pessoa ou empresa que utiliza os seus serviços, uma vez que os dados ficam guardados com terceiros. Isso pode ser uma falha de segurança. Por conta disso, muitas empresas preferem ter sua própria estrutura de backup, para não depender de terceiros.

Não visualizei recursos para ambas as provas. Espero que tenham obtido um bom rendimento.

Sucesso!