Informática Básica – TRE-MG

Olá turma!

Hoje estamos disponibilizando os comentários da prova de Informática Básica -TRE-MG para os cargos TÉCNICO JUDICIÁRIO – ADMINISTRATIVA e TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE. Foi uma prova tranquila, porém chamo a atenção para a questão de número 12 da prova de TÉCNICO JUDICIÁRIO – ADMINISTRATIVA. Esta questão é passível de anulação como explicaremos logo abaixo.

Vamos as Questões?

Questão 11 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – O Internet Explorer 9 possui um modo integrado para você acessar, monitorar e interagir com os arquivos que baixar:o Gerenciador de download. Este lista os arquivos baixados da internet e permite manter o controle dos downloads por meio de informações para cada arquivo. São informações do arquivo baixado, EXCETO:

A) Extensão e nome arquivo.

B) Localização no computador.

C) Endereço do site de origem.

D) Permissão de acesso do arquivo.

Comentários

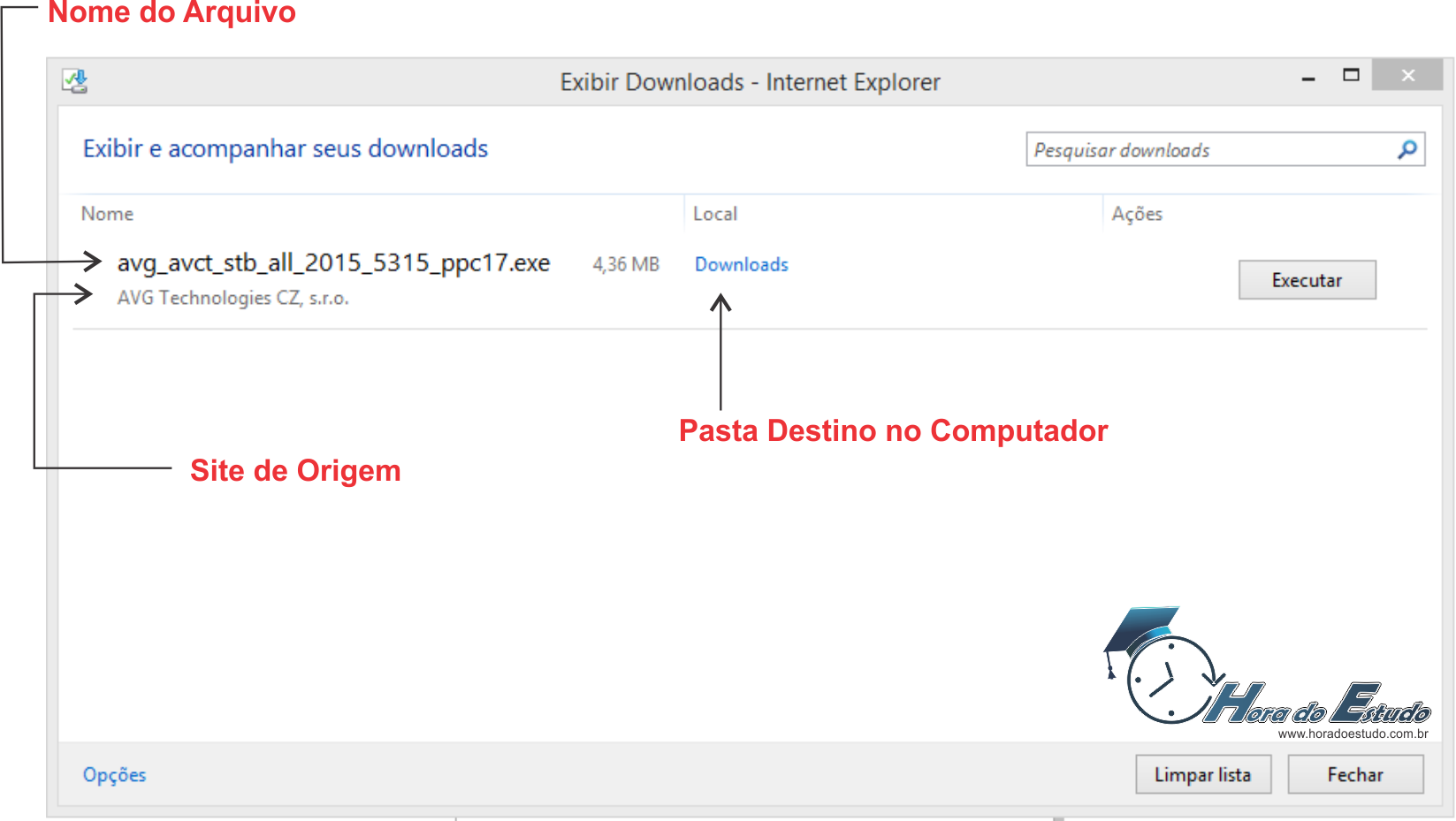

Como ilustrado na figura abaixo, quando baixamos um arquivo no Internet Explorer temos como informação: nome do arquivo, site de origem e localização no computador.

GABARITO: D.

Questão 12 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – Ao manipular arquivos e pastas no Windows XP pode ser necessário excluir arquivos ou pastas. Quanto a este fato, analise as afirmativas a seguir.

I. Imediatamente após a exclusão deve-se utilizar o comando Desfazer para reverter a operação.

II. Pode-se recuperar arquivo ou pasta na lixeira, pois esta armazena temporariamente os arquivos excluídos.

III. Ao manter pressionada a tecla CTRL e pressionar a tecla DELETE sobre o arquivo selecionado excluirá o arquivo ou pasta sem envio para a lixeira.

Estão corretas as afirmativas

A) I, II e III.

B) I e II, apenas.

C) I e III, apenas.

D) II e III, apenas.

Comentários

Alisando os itens da questão podemos chegar ao seguinte veredito. Esta questão não possui itens VERDADEIROS! Por isso, entendo que caiba recurso pedindo a anulação!

Vamos entender o porquê?

Item I errado. Nós só podemos reverter à exclusão de um arquivo com o comando Desfazer caso este arquivo não tenha sido excluído permanentemente. Ou seja, o comando Desfazer do Windows Explorer terá efeito se o arquivo deletado for movido para a LIXEIRA.

Mas nem todo arquivo apagado é movido para a lixeira e neste caso ele é excluído PERMANENTEMENTE não podendo ser recuperado pelo comando DESFAZER.

Quais são os casos em que um arquivo é apagado PERMANENTEMENTE?

· Se a lixeira estiver configurada para Não mover os arquivos para a Lixeira. Remover os arquivos imediatamente quando forem excluídos.

· Se o arquivo apagado estiver localizado em um disco removível.

· Se o arquivo apagado estiver localizado em um compartilhamento remoto.

· Se o arquivo apagado estiver localizado em uma pasta compartilhada.

· Se o arquivo for excluído pela linha de comando.

Item III errado. Para excluir um arquivo ou pasta sem enviá-lo para a lixeira é preciso manter pressionada a tecla SHIFT e pressionar a tecla DELETE sobre o arquivo ou pasta selecionado.

GABARITO: B.

Questão 13 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – Com relação ao uso seguro de leitores de e-mails, analise as afirmativas a seguir.

I. Configurar a atualização automática do leitor de e-mails e seus complementos.

II. Permitir a definição automática de cookies e a criação de listas de exceções.

III. Desabilitar o modo de visualização no formato de hipertexto (html).

Estão corretas as afirmativas

A) I, II e III.

B) I e II, apenas.

C) I e III, apenas.

D) II e III, apenas.

Comentários

Os itens I e III apresentam práticas seguras de utilização de leitores de e-mails.

É sempre muito importante manter habilitado a configuração de atualização automática dos seus aplicativos. Esta ação possibilita que todas as novas tecnologias e medidas de segurança implantadas pelos fabricantes sejam atualizadas automaticamente.

Desabilitar o modo de visualização no formato de hipertexto também é uma medida de segurança. Quando este modo está habilitado, mensagens enviadas por pessoas mal intencionadas podem conter códigos maliciosos que são executados sem a sua percepção e assim causar algum dano ao seu computador ou permitir o roubo de suas informações.

O item II apresenta uma afirmação errada. Não é uma boa prática de segurança permitir que cookies e listas de exceções sejam criadas automaticamente. Esta ação pode permitir que pessoas mal intencionadas controlem suas atividades on-line por meio de cookies maliciosos ou crie listas de exceções para que o seu antivírus não detecte uma praga como um risco.

GABARITO: C.

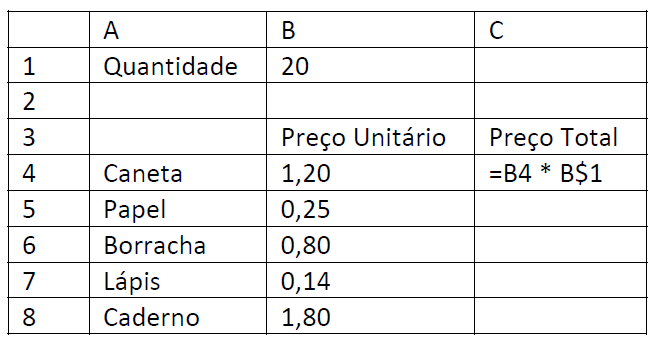

Questão 14 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – Em uma planilha eletrônica, uma referência é a notação utilizada para identificar uma célula, sendo composta de uma letra e um número e podem ser absolutas, relativas e mistas. Analise o esquema de células de uma planilha genérica a seguir.

Ao copiar a fórmula da célula C4 para C5 tem-se a fórmula:

A) =B4 * B$2

B) =B4 * B$1

C) =B5 * B$2

D) =B5 * B$1

Comentários

A fórmula utilizada na célula C4 possui uma referência relativa em seu primeiro termo (B4) e uma referência Mista em seu segundo termo (B$1).

Sabemos que em uma referência relativa as referências de uma coluna ou linha são ajustadas de acordo com a sua movimentação e em uma referência absoluta, sinalizada pelo caractere $, elas são mantidas. Assim temos:

Quando movimentamos a fórmula de C4 para C5, o primeiro termo (B4), que é uma referência relativa, será ajustado para (B5).

No segundo termo temos uma referência mista, ou seja, a COLUNA possui uma referência relativa e a LINHA possui uma referência absoluta. Quando movimentamos a fórmula de C4 para C5, este termo se mantém fixo na referência da linha, ficando assim: B$1.

Teremos então como fórmula final = B5 * B$1.

GABARITO: D.

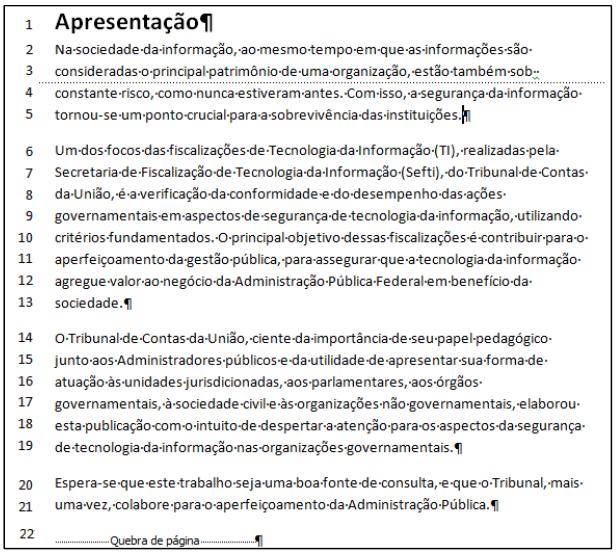

Questão 15 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE – A figura a seguir apresenta um trecho de um texto digitado no Word com suas linhas numeradas.

Considerando a formatação do texto e os caracteres de controles apresentados NÃO é correto afirmar que

A) o texto apresenta o recurso de hifenização desativado.

B) o símbolo “¶” indica locais onde a tecla ENTER foi pressionada e o “.” onde a tecla espaço foi pressionada.

C) entre os parágrafos que iniciam nas linhas 6, 14 e 20 existe configuração de espaçamento antes do parágrafo.

D) a linha tracejada entre as linhas 3 e 4 representa uma quebra de página manual e a quebra de página representada na linha 22 é uma quebra automática.

Comentários

Com exceção do item D todos os outros estão corretos.

O recurso de hifenização é utilizado para quebrar as linhas entre as sílabas das palavras. Este recurso é muito utilizado para obter um alinhamento mais uniforme entre as palavras da linha. Como podemos observar, o texto não possui este recurso ativado.

Quando habilitamos o recurso de Mostrar Tudo representado pelo ícone ¶ (grupo Parágrafo da guia Página Inicial) é possível a visualização de marcas de parágrafos e outros símbolos de formatação ocultos, como os citados na questão.

No grupo Parágrafo da guia Layout da Página podemos configurar o espaçamento antes e depois do parágrafo. Este recurso ficou bem ilustrado entre os parágrafos que iniciam nas linhas 6, 14 e 20.

A linha tracejada entre as linhas 3 e 4 representa uma quebra automática. Já a linha tracejada na linha 22 indica uma quebra de página manual.

GABARITO: D.

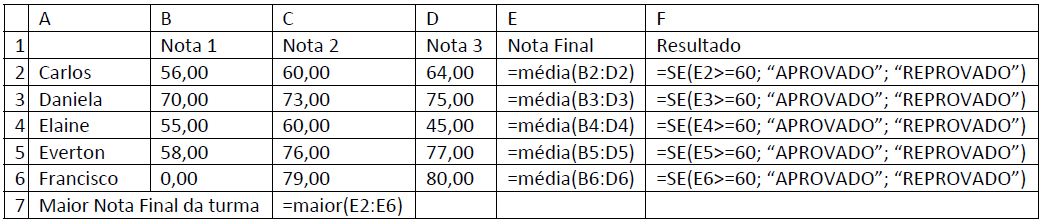

Questão 16 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE – Analise a planilha a seguir que apresenta conteúdos e as fórmulas contidas nas células.

Analisando a planilha anterior, NÃO é correto afirmar que

A) o aluno Carlos terá como resultado “APROVADO”.

B) a fórmula em E2 pode ser substituída pela fórmula =(B2+C2+D2)/3.

C) a fórmula em E2 calculará a média aritmética das três notas de Carlos.

D) a fórmula na célula C7 calculará a maior nota final entre os alunos da turma.

Comentários

O aluno Carlos terá como resultado “APROVADO”. Analisando a fórmula temos:

=SE(E2>=60;”APROVADO”,”REPROVADO”)

A fórmula indica que SE o valor da célula E2 for maior ou igual a 60 o resultado a ser exibido será “APROVADO”, caso o contrário o resultado a ser exibido será “REPROVADO”.

O valor da célula E2 vem da fórmula =média(B2:D2). A função MÉDIA, utilizada aqui, calcula a média aritmética do intervalo de célula indicado, ou seja, ela soma os valores do intervalo e divide pela quantidade de termos. Esta fórmula pode ser então substituída por =(B2+C2+D2)/3 e assim teremos a seguinte função: = (56+60+64) / 3 = 60.

O item D está errado. A fórmula Maior foi usada de forma incorreta. Sua sintaxe é =Maior(matriz; k). Esta função é utilizada para retornar o k-ésimo maior valor de um conjunto de dados.

Para que a fórmula retornasse a maior nota final entre os alunos da turma ela teria que ser escrita da seguinte forma: =MAIOR(E2:E6;1)

GABARITO: D.

Questão 17 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE – Malware são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas nocomputador. O worm é um dos tipos de malware que se propaga automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. Quanto a um ataque desta natureza, assinale a alternativa INCORRETA.

A) Faz a inclusão de si mesmo em outros programas ou arquivos.

B) Necessita identificar os computadores-alvo para os quais tentará se copiar.

C) Na propagação pode afetar o desempenho de redes e uso dos computadores.

D) Explora vulnerabilidades existentes em programas instalados no computador-alvo.

Comentários

Os Worms são programas parecidos com vírus, pois são capazes de se propagar automaticamente através de redes, enviando cópias de si mesmo de computador para computador (observe que os worms apenas se copiam, não infectam outros arquivos, eles mesmos são os arquivos!!). Além disso, geralmente utilizam as redes de comunicação para infectar outros computadores (via e‑mails, Web, FTP, redes das empresas etc).

GABARITO: A.

Questão 18 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE – A política de segurança define os direitos e as responsabilidades cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. É considerada uma ação NÃO aceitável relativa à política de segurança:

A) Fazer cópia de dados para backup.

B) Divulgar por e-mail a política de segurança.

C) Utilizar senha compartilhada de login do sistema.

D) Manter logs em programas e serviços do computador.

Comentários

Dentre as opções citadas, o item C apresenta uma ação não aceitável em relação à política de segurança. Quando você compartilha uma senha de login de sistema, você está dando a chave da porta de entrada deste sistema para qualquer pessoa, tornando-o inseguro.

GABARITO: C.

Questão 19 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE – Quando um programa é executado, ele herda as permissões da conta de usuário que o executou e pode realizar operações e acessar arquivos de acordo com estas permissões. Quanto ao uso da conta de usuário administrador, no Windows XP, NÃO é correto afirmar que

A) permite instalação inadvertida de código malicioso.

B) facilita o trabalho do usuário e aumenta a segurança de uso.

C) tem privilégios que fornecem controle completo sobre o computador.

D) pode acarretar exclusão de arquivos essenciais para o funcionamento do sistema de forma acidental.

Comentários

O uso da conta de usuário administrador não facilita o trabalho do usuário e não aumenta a segurança de uso. Este tipo de perfil é usado quando um usuário precisa ter o controle e acesso a todas as funções do ambiente operacional. Porém, este tipo de controle pode ser perigoso quando usado por um usuário sem experiência. Sua falta de conhecimento junto com o poder do perfil podem permitir instalações inadvertidas de códigos maliciosos e até exclusões de arquivos essenciais para o funcionamento do sistema operacional.

GABARITO: B.

Questão 20 – TÉCNICO JUDICIÁRIO – ADMINISTRATIVA – CONTABILIDADE– Uma senha serve para autenticar uma conta, ou seja, é usada no processo de verificação da sua identidade, assegurando que você é realmente quem diz ser e que possui o direito de acessar o recurso em questão. É um dos principais mecanismos de autenticação usados na internet devido, principalmente, à simplicidade que possui. São consideradas boas práticas de segurança para protegê-la, EXCETO:

A) Criar uma senha forte e utilizá-la para assuntos pessoais e profissionais.

B) Certificar-se de encerrar uma sessão ao acessar sites que requeiram uso de senhas.

C) Certificar-se do uso de serviços criptografados quando o acesso a um site envolver fornecimento de senha.

D) Utilizar a verificação em duas etapas, pois adiciona uma segunda camada de proteção no acesso a uma conta.

Comentários

Uma boa prática de segurança é utilizar diferentes senhas para vários aplicativos. Esta sistemática previne a descoberta de uma senha padrão caso um dos aplicativos não seja devidamente protegido. Por isso o item A não é considerado uma boa prática de segurança.

GABARITO: A.

Então é isso turma! E se não deu desta vez, não desista, o sucesso chega para aqueles que persistem!