TRE/RS Prova Comentada – Tecnologia da Informação – Cargo 8: Técnico JUDICIÁRIO (Redes e Segurança)

TRE/RS Prova Comentada – Técnico Judiciário – Cargo 8

Olá Pessoal. Como estão?

Apresento a vocês alguns comentários a respeito das questões do Concurso do TRE/RS para o Cargo 8 nas disciplinas de redes e segurança.

Vamos lá! (TEMOS POSSIBILIDADE DE RECURSOS)

Questão 36 – No endereçamento IPv4, os endereços são agrupados em classes (de A a E), os bites iniciais dos endereços possuem uma ordem de apresentação, e cada grupo de bites é formado a partir do número de hosts e de redes. Considerando essas informações, é correto afirmar que

A) a classe C possui 21 bites para a rede e para 16 hosts.

B) os endereços da classe A iniciam-se com 10.

C) os endereços da classe C iniciam-se com 110.

D) a classe B possui 21 bites para a rede e para 8 hosts.

E) a classe A tem 14 bites para a rede e para 16 hosts.

Comentários:

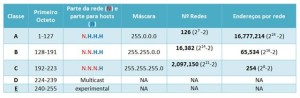

Esse tipo de questão pode ser facilmente resolvida com o conhecimento da tabela abaixo (clique na foto para ampliar):

Vamos aos itens:

a) A Classe C possui 24 bits para rede e 8 para hosts. INCORRETO

b) Endereços da classe A iniciam com 0. INCORRETO

Se começar com 0 -> Classe A

Se começar com 10 -> Classe B

Se começar com 110 -> Classe C

Se começar com 1110 -> Classe D

Se começar com 1111 -> Classe E

c) Exatamente como vimos no item anterior. CORRETO

d) A classe B possui 16 bits para rede e outros 16 para hosts. INCORRETO

e) A classe A possui 8 bits para rede e outro 24 para hosts. INCORRETO

Gabarito Preliminar: C

Questão 37 – Com relação às redes Wi-Fi 802.11, assinale a opção correta.

A) A velocidade das taxas de transmissão de dados utilizados nos subpadrões 802.11 ― como g, a ou n ― não varia entre eles.

B) Para uma rede que adote um padrão com capacidade de transmissão de dados a 54 Mps, esta é a taxa mínima de transferência.

C) No modo infraestrutura de montagem de uma rede Wi-Fi, um access point é utilizado como equipamento central que recebe as transmissões de uma estação e passa para as demais.

D) Nas redes 802.11 usam-se conectores RJ45 para conectar as placas de rede entre si.

E) No modo ad hoc de conexão de uma rede Wi-Fi, dispensa-se o uso de uma placa de rede.

Comentários:

a) Temos variação sim de velocidade entre esses padrões. O padrão A e G suportam até 54 Mbps, enquanto o N suporta até 600 Mbps. Este último teve grande aumento devido à tecnologia MIMO. INCORRETO

b) O padrão define a taxa máxima suportada e não a mínima. INCORRETO

c) Exatamente. Essa é a diferença do modo Ad hoc, como comento no item E. CORRETO

d) As interfaces RJ45 são utilizados para rede cabeada. INCORRETO

e) Meio forçado não é pessoal? Sem placa de rede, como o dispositivo conectará a rede? No modo Ad hoc, o que se dispensa é um nó central como concentrador. É um tipo de rede colaborativa em termos de utilização e disponibilização de sinal. INCORRETO

Gabarito Preliminar: C

Questão 38 – No que se refere às tecnologias usadas em redes, assinale a opção correta.

A) Não se podem instalar simultaneamente placas Ethernet e Wi-Fi em um mesmo computador.

B) O equipamento que pode ser utilizado para interligar as arquiteturas de rede diferentes é a ponte (bridge).

C) Uma tabela de roteamento apresenta apenas endereços IPs ligados ao roteador em uso.

D) O equipamento que tem as mesmas funções que um roteador é o switch.

E) Os repetidores de sinais podem ser substituídos por hubs para que se melhore o desempenho da rede.

Comentários:

a) Não há problemas, certo pessoal? Basta imaginar o notebook que temos em casa. Ele possui as duas placas! INCORRETO

b) De fato, a bridge pode ser utilizada para essa finalidade. Importante mencionar que ela, obviamente, deverá ter placas distintas para interpretar as arquiteturas de forma diferenciada, tanto no formado do quadro, quanto no entendimento do endereçamento. CORRETO

c) As tabelas de roteamento possuem informações diversas de outras redes que não necessariamente estejam conectadas diretamente pelo roteador. Através da troca de informações entre diversos roteadores, pode-se saber as rotas para essas redes. INCORRETO

d) Faltou um pequeno complemento na questão para torná-la verdade. Bastaria dizer o switch de camada 3 ou L3. Esse sim possui as mesmas funcionalidades que um roteador. Já o switch em sua configuração nativa, que é L2, atua na camada de enlace de dados, enquanto o roteador na camada de rede. INCORRETO

e) A comparação entre repetidor e hub não afeta a questão do desempenho, mas sim a questão de custo e versatilidade, uma vez que o HUB é multiportas, enquanto o repetidor possui apenas duas portas. INCORRETO

Gabarito Preliminar: B

Questão 39 – O padrão WPA

A) é incompatível com o TKIP (temporal key integrity protocol).

B) utiliza algoritmo de autenticação RC4 e troca de chave de encriptação.

C) é incompatível com o WPA2.

D) foi substituído pelo WEP (Wired-Equivalent Privacy).

E) possui encriptação de 128 bites.

Comentários:

Pessoal, temos um problema nessa questão. Afirmar que o TKIP é incompatível com o WPA é um erro, até porque ele foi criado para o WPA.

a) O TKIP surgiu como alternativa para as chaves pequenas e fixas do WEP. Começou a ser utilizado em conjunto com o WPA, sendo suportado também pelo WPA2. INCORRETO

Referências a esse respeito não faltam. Sugiro algumas de renome que são utilizadas pelas próprias bancas:

http://www.gta.ufrj.br/

www.infowester.com

www.teleco.com.br

b) Sempre bom ter a contribuição de alunos! De fato, conforme comentário do colega, o RC4 não é um algoritmo de autenticação, ele é, por si só, um algoritmo de criptografia para fins de autenticação. Obrigado pela contribuição Igor! INCORRETO

c) Ambos surgiram da mesma especificação padrão 802.11i. Pode-se configurar roteadores para operarem nos dois protocolos de forma simultânea. Para os endpoints que suportam os recursos do WPA2 como AES, CCMP, entre outros, já para os endpoints que suportam apenas o WPA, utiliza-se TKIP, entre outras especificações. INCORRETO

d) O WPA surgiu posteriormente ao WEP para corrigir uma sério de vulnerabilidades. INCORRETO

e) O TKIP é formado por pela chave de 104 bits acrescido do IV de 24 bits, totalizando 128 bits para a encriptação. Entendo que esta questão esteja correta também. CORRETO

Gabarito Preliminar: A

Sugestão de Gabarito: E

Questão 40 – A respeito dos protocolos de rede, assinale a opção correta.

A) O DHCP é o serviço de nome de domínio que traduz os nomes dos domínios URLs em endereços IP.

B) O TCP é um protocolo da camada de transporte orientado a conexão.

C) O POP é um protocolo para envio de email.

D) O DNS é utilizado para controle remoto de nós de rede.

E) O SMTP é um protocolo para o recebimento de mensagens de correio eletrônico.

Comentários:

a) O serviço descrito é o DNS e não o DHCP. INCORRETO

b) Exatamente isso, certo pessoal? CORRETO

c) O SMTP é um protocolo de envio, enquanto o POP3 e IMAP são para recebimento. INCORRETO

d) Para esse controle pode-se usar o telnet, ssh, entre outros, mas não o DNS. INCORRETO

e) Conforme visto no item C. INCORRETO

Gabarito Preliminar: B

Questão 41 – A propósito de criptografia, assinale a opção correta.

A) Há, no envio de email com o hash, garantia de autenticidade, pois ele criptografa a mensagem enviada.

B) Na criptografia de chave pública, ou assimétrica, a chave utilizada para encriptar mensagens é distribuída livremente, ao passo que a chave privada decripta a mensagem.

C) São utilizadas, na criptografia simétrica, duas chaves: uma para encriptar e outra para decriptar.

D) O AES é um algoritmo de criptografia simétrica que usa chaves de 168 bites.

E) A criptografia, simétrica além de garantir a integridade dos dados, atende plenamente aos demais princípios de segurança como a integridade e a autenticidade, por exemplo.

Comentários:

a) O Hash puramente é utilizado para fins de integridade. INCORRETO.

b) Depende do modelo de utilização. Pode-se utilizar tanto a chave privada quanto a pública para encriptação, sempre utilizando a chave oposta para decriptação. Desse modo, caso se busque autenticidade, será usada a chave privada na encriptação e, esta, não deve ser distribuída. Por esse motivo, entendo que o item esteja incompleto. Ele estaria correto se informasse que o modelo utilizado teria como propósito a confidencialidade, e , nesse caso, vale o que está descrito no item. INCORRETO

c) Na criptografia simétrica, utiliza-se uma única chave. INCORRETO

d) O AES suporta chaves de 128, 192 ou 256 bits. INCORRETO

e) A criptografia simétrica por si só garantirá apenas a confidencialidade. INCORRETO

Gabarito Preliminar: B

Sugestão de Gabarito: Anulação

Então é isso pessoal. Fica a sugestão de recurso para as questões acima.

Um grande abraço!!!